-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... , kto odwiedził stronę, mógł zostać zainfekowany, stało się tak w przypadku kilku tysięcy komputerów. Zidentyfikowano trojana wykorzystanego do przeprowadzenia ataku - jest to ... po Internecie) oraz na ściąganie innych złośliwych programów. W tym przypadku wininet.dll został skutecznie zmieniony w wirusa (tj. program zainfekowany innym kodem). ...

-

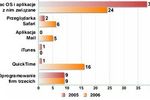

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... przeszły ogromną ewolucję w ciągu ostatnich kilku lat. W przeszłości większość twórców ... po osiągnięciu masy krytycznej bez wątpienia zacznie pojawiać się więcej złośliwych programów. Złośliwe programy, takie jak IM-Worm.OSX.Leap.a i Worm.OSX.Inqtana.A oraz exploity Exploit.OSX.Safari.a i Exploit.OSX.Script-Ex - chociaż wszystkie z nich były kodem ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... szkodliwego oprogramowania przed szkodliwymi programami. To z kolei grozi nigdy niekończącym się konfliktem, w którym nie natura, a technologia jest uzbrojona po zęby. W ostatnich kilku latach sytuacja staje się coraz bardziej krytyczna. Ktoś z podziemia cyberprzestępczego (lub "badacze" ubrani w białe kapelusze - specjaliści od zabezpieczeń ...

-

![KDPW w 2013 roku [© Africa Studio - Fotolia.com] KDPW w 2013 roku]()

KDPW w 2013 roku

... izbą KDPW_CCP udaje nam się to osiągnąć po niższych kosztach – podsumowała projekty realizowane przez Grupę ... finansowe nie będą musiały korzystać z usług dwóch lub kilku repozytoriów. W sierpniu 2013 r. KDPW otrzymał prefix (2594 ... oznaczonych danym kodem ISIN, konwersja wszystkich papierów wartościowych oznaczonych danym kodem ISIN, podział papierów ...

-

![4 najdziwniejsze nowości motoryzacyjne ostatnich lat 4 najdziwniejsze nowości motoryzacyjne ostatnich lat]()

4 najdziwniejsze nowości motoryzacyjne ostatnich lat

... między maską a szybą, poduszki powietrzne dla pieszych. To rozwiązanie zastosowano po raz pierwszy w modelu V40. W założeniu miało ono stanowić ... kilku kodów. Na ich podstawie samochód „rozpoznawał” kierowcę i automatycznie ustawiał fotel. Rozwiązanie to w swoim czasie było innowacyjne, ale nie przyjęło się u innych producentów, a klawiaturę z kodem ...

-

![Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii [© Depositphotos] Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii]()

Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii

... przesyłek towarów, jak i w odniesieniu do towarów załadowanych po składowaniu lub po utworzeniu nowej przesyłki na terytorium kraju z jednej ... wygeneruje unikalny kod dla przewożonych towarów, zwany kodem UIT, który musi być zostać udostępniony kierowcy – tłumaczy ... utworzenia nowej przesyłki z jednej lub kilku przesyłek towarów. zgłoszenie w systemie ...

-

![Zatrudnienie za granicą a ubezpieczenie społeczne Zatrudnienie za granicą a ubezpieczenie społeczne]()

Zatrudnienie za granicą a ubezpieczenie społeczne

... najemnej w kilku państwach jednocześnie Pracownicy, którzy jednocześnie wykonują pracę w kilku państwach, mogą ... . Warunki wysłania muszą być spełnione również po stronie pracodawcy. Decydujące znaczenie ma ... powstania obowiązku na formularzu ZUS ZUA z kodem tytułu ubezpieczenia określonym w rozporządzeniu Ministra Pracy i Polityki Społecznej z ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... dużej liczby osadzonych poleceń jednocześnie do kilku komputerów i najczęściej wykorzystywany jest przez cyberprzestępców ... komunikacji między centrum kontroli a maszynami w botnecie. Nawet po uzyskaniu dostępu do centrum kontroli lub ... szkodliwe programy atakujące te platformy były w większości kodem typu "proof of concept"; teraz platformy te mają ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... tym m.in. odkrycie przez ekspertów z kilku firm antywirusowych nowego trojana zdolnego do infekowania BIOS-u. Uruchamiając się z BIOS-u zaraz po włączeniu komputera, szkodliwy ... podobnymi funkcjami. Aktualnie możemy stwierdzić, że Rootkit.Win32.Mybios.a jest jedynie kodem typu „proof of concept”, mającym na celu udowodnienie możliwości napisania ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... przyjaciół autora. Wynik: ponad milion „przyjaciół” w ciągu kilku godzin. Robak Flash wykorzystywał lukę oprogramowania Macromedia Flash ... gdyby nie fakt, że Commwarrior.Q. nie jest po prostu ulepszoną wersją Commwarrior.B., ale zupełnie nowym wariantem ... Na szczęście aplikacja Acallno.A jest ograniczona kodem IMEI urządzenia docelowego, dlatego bez ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... często wybierają następujący plan ataku: wypuszczają szkodliwy plik, następnie po upływie kilku godzin, gdy programy antywirusowe zaczną już go wykrywać, ... 120 milionów dolarów (prawie wszystkie z nich miały związek ze szkodliwym kodem) computerworld.com; Brytyjskie stowarzyszenie emitentów kart kredytowych: straty w sektorze bankowości ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... kodem. ... Po uruchomieniu exploita na komputerze został załadowany szkodliwy program, który dawał cyberprzestępcom pełną kontrolę nad systemem ofiary. Następnie hakerzy musieli tylko znaleźć poszukiwane dane na serwerach korporacyjnych i wysłać je do własnych serwerów. Według najnowszych dostępnych danych, zainfekowane zostały komputery w kilku ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... kodów mTAN były wykrywane w zaledwie kilku europejskich krajach: Hiszpanii, we Włoszech, w Niemczech, Polsce i kilku innych. Ofiarami tych ataków byli użytkownicy ... na zdalny serwer prowadzony przez szkodliwych użytkowników. Po jakimś czasie użytkownicy otrzymywali wiadomość tekstową z pięciocyfrowym kodem, który należało wpisać w aplikacji. Kod ten ...

-

![Płatności zbliżeniowe atrybutem nowoczesności Płatności zbliżeniowe atrybutem nowoczesności]()

Płatności zbliżeniowe atrybutem nowoczesności

... płatności powyżej 50 zł potwierdzić kodem PIN. Zbliżeniowa ... po pierwszym użyciu, bez żadnych obaw przestawią się na ten rodzaj płatności. Dla sceptyków ten proces okaże się zapewne dłuższy. W ich przypadku pierwszą reakcją jest obawa przed nieznanym. Jednak podążając za przykładem innych osób, które korzystają z tej metody płatności i podjęciu kilku ...

-

![Logistyka e-commerce pod presją [© pixabay.com] Logistyka e-commerce pod presją]()

Logistyka e-commerce pod presją

... słabnie. Spadek w kanale e-commerce jest po prostu naturalną konsekwencją zniesienia ograniczeń ... kodem QR w punkcie nadania (22%). Nie ustępuje zjawisko Bracket Buying, także w Polsce Choć sklepy stacjonarne w USA od dawana pozostają otwarte, to nie ustaje pandemiczna praktyka jednoczesnego zamawiania wielu wariantów tego samego produktu, np. kilku ...

-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

... "Implementacja łat dla oprogramowania lub wzmocnień systemów informatycznych to czasami kwestia kilku do kilkunastu dni. Aby wyeliminować zagrożenia związane z czynnikami ludzkimi ... cyberprzestępcy łączą podstawowe mechanizmy psychologii społecznej ze złośliwym kodem, używanym do kradzieży danych. Wszystko po to, aby nakłonić nas do otwierania ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... wszystkie osiągnięcia twórców szkodliwego oprogramowania z ostatnich kilku lat, z których wiele pojawiło się wcześniej ... internetowych w różnych państwach zostało zainfekowanych szkodliwym kodem pobierającym na zaatakowane maszyny innego trojana atakującego ... W 2005 roku (gdy firma Kaspersky Lab po raz pierwszy wprowadziła to zachowanie do swojej ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... kilku latach była działalność przestępcza. Kradzież — czy to informacji osobistych, czy zasobów komputerowych — jest oczywiście najbardziej skuteczna, kiedy odbywa się po cichu. Robaki ... długo czekać. Autorzy robaka zintegrowali małą bazę danych GeoIP z kodem wersji Conficker.B. Wariant B robaka Conficker rozprzestrzenił się szybko w styczniu i ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... , w których obrazy były tworzone przy użyciu kilku różnych obrazów JPEG ułożonych obok siebie. W ... spamowe zawierające odsyłacze do stron internetowych zainfekowanych kodem JavaScript z rodziny Trojan-Downloader.JS.Pegel ... odsyłacz, został przekierowany do serwera kontrolowanego przez cyberprzestępców, po czym na jego komputer został pobrany trojan z ...

-

![E-administracja: podpis elektroniczny czy Profil Zaufany? [© Monet - Fotolia.com] E-administracja: podpis elektroniczny czy Profil Zaufany?]()

E-administracja: podpis elektroniczny czy Profil Zaufany?

... ePUAP. Przed wysyłką e-dokumentu dostajemy smsa lub maila z kodem autoryzującym – przepisujemy go do pola formularza na stronie ePUAP ... kilku comiesięcznych deklaracji podatkowych i ZUS-owskich. Z kolei podpis zakupiony u jednego z centrum certyfikacyjnego przyda się przy prowadzeniu większego biznesu, z większą ilością kontrahentów rozproszonych po ...

-

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?]()

10 porad: jak zadbać o bezpieczeństwo danych w sieci?

... wdrożenie zaawansowanych technologicznie rozwiązań, o tyle już konsumenci mogą sami, w kilku prostych krokach, zredukować szanse na wyłudzenie ... zalogowania się z nowego urządzenia, należy potwierdzić logowanie kodem przesłanym smsowo. Warto o tym pamiętać w ... Złota piątka branży e-finansów Ochrona danych osobowych po stronie rynku finansów jest nieco ...

-

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych]()

Mocne hasło = bezpieczeństwo danych

... ”. To tak jakby sejf, w którym trzymasz cenną biżuterię, był chroniony kodem typu „1234” albo miał przyklejoną do ... . Niestety wielu z nas używa jednego hasła do zabezpieczenia kilku dostępów, co znacznie ułatwia zadanie cyberprzestępcom. ... rękach Oprócz świadomego stosowania haseł należy sięgnąć po ochronę antywyłudzeniową. By czuć się bezpiecznie na ...

-

![Kody QR. Czy ich skanowanie jest bezpieczne? Kody QR. Czy ich skanowanie jest bezpieczne?]()

Kody QR. Czy ich skanowanie jest bezpieczne?

... o fałszywych naklejkach, które umieszczono na kilku parkometrach w różnych miastach w USA. Zostały one zaprojektowane tak, aby wyglądały, jakby można było po prostu zeskanować kod i w ten ... został naklejony na inny kod. Pamiętaj, że wszelkie napisy wydrukowane pod kodem QR lub obok niego nie są w żaden sposób związane z zawartością samego kodu. ...

-

![Kup teraz zapłać później. Jak nie wpaść w pułapkę płatności odroczonych? [© Syda Productions - Fotolia.com] Kup teraz zapłać później. Jak nie wpaść w pułapkę płatności odroczonych?]()

Kup teraz zapłać później. Jak nie wpaść w pułapkę płatności odroczonych?

... pewnych zachowań i być świadomym kilku zależności: 1. Unikaj nocnych zakupów w sieci: Nocny shopping, który ma nas odstresować po ciężkim dniu pracy lub być ... nabyć. Ułatwienia, które oferują takie aplikacje, dotyczą także dokonywania płatności: przelewem, BLIKiem (z kodem lub bez), kartą, czy korzystając z innych alternatywnych systemów płatności, ...

-

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy]()

Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy

... e-recepta i jakimi kanałami może do nas dotrzeć. SMS z 4-cyfrowym kodem – przesyłany przez lekarza; jako nadawca wiadomości będzie widnieć „e-zdrowie” – informacja ... , przez metodą „na konto rezerwowe”? Tak, ale jeśli będziemy przestrzegać kilku wskazówek. Po pierwsze, jeżeli korzystamy z bankowości elektronicznej, możemy samodzielnie zmienić login i ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... miliona więcej niż w poprzednim roku. Serwery ze szkodliwym kodem zostały wykryte w strefach internetowych 202 ... kilku dużych botnetów, takich jak DNSChanger, Hlux oraz kilka sieci zombie ZeuS (Zbot). Włochy i Hiszpania stanowią nowicjuszy w rankingu Top 20 stworzonym w oparciu o liczbę użytkowników, którzy padli ofiarą ataków podczas surfowania po ...

-

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005]()

Najpopularniejsze wirusy IV 2005

... miejsce pod względem ilości infekcji. Wyprzedził go po raz kolejny Shinwow.E (7,97%), który w kwietniu i marcu ... . Znaczna przewaga trojanów, jaka występuje od kilku miesięcy jest nadal kontynuowana. W dalszym ... spyware o nazwie ISTbar, podobnie jak inne programy szpiegujące w rankingu, jest typowym złośliwym kodem: dostaje się na komputer ofiary bez jej ...

-

![Urządzenie wielofunkcyjne Brother MFC-9460CDN Urządzenie wielofunkcyjne Brother MFC-9460CDN]()

Urządzenie wielofunkcyjne Brother MFC-9460CDN

... Dodatkowo, zastosowanie automatycznego druku dwustronnego oraz wykorzystanie możliwości umieszczenia kilku stron na jednym arkuszu papieru pozwalają zmniejszyć zużycie ... wysokowydajnych tonerów Funkcja Be Safe pozwalająca na zabezpieczenie wydruków kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL Możliwość ... lat na naprawę u klienta, po ...

-

![Drukarka Brother HL-4140CN Drukarka Brother HL-4140CN]()

Drukarka Brother HL-4140CN

... umieszczenia kilku stron na ... kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL W zgodzie ze środowiskiem Wszystkie drukarki laserowe Brother posiadają oddzielny bęben i toner, które można niezależnie wymieniać. Urządzenie posiadaja dwuletnią gwarancję (istnieje możliwość przedłużenia okresu gwarancji do 3 lat na naprawę u klienta, po ...

-

![Urządzenie wielofunkcyjne Brother MFC-9970CDW Urządzenie wielofunkcyjne Brother MFC-9970CDW]()

Urządzenie wielofunkcyjne Brother MFC-9970CDW

... w przypadku drukowania, skanowania, kserowania, jak i faksowania oraz wykorzystanie możliwości umieszczenia kilku stron na jednym arkuszu papieru, pozwalają zmniejszyć zużycie ... 60 000 stron Funkcja Be Safe pozwalająca na zabezpieczenie wydruków kodem PIN Zabezpieczenie wydruków za pomocą kodowania SSL Skan do USB, ... do 3 lat na naprawę u klienta, po ...

-

![mKantor dla klientów indywidualnych od mBanku [© Creativa Images - Fotolia.com] mKantor dla klientów indywidualnych od mBanku]()

mKantor dla klientów indywidualnych od mBanku

... kilku zaledwie kliknięć, np. czekając na rachunek w restauracji – mówi Piotr Puchalski, dyrektor Departamentu Usług Podstawowych i Produktów Niebankowych mBanku. – Równie krótko trwa samo uruchomienie usługi. Wystarczy, że klient zaloguje się do serwisu transakcyjnego i potwierdzi kodem ... zrealizuje zlecenie po kursie wskazanym przez klienta ...

Tematy: mBank, oferta banków, usługi bankowe, mKantor, wymiana walut, kantory internetowe, banki, waluty -

![Bankowość online i obrót bezgotówkowy IV kw. 2016 [© Rostislav Sedlacek - Fotolia.com] Bankowość online i obrót bezgotówkowy IV kw. 2016]()

Bankowość online i obrót bezgotówkowy IV kw. 2016

... pomiędzy rachunkami, prowadzonymi w różnych bankach, w ciągu zaledwie kilku godzin. W IV kwartale 2016 r., po spadku w poprzednim kwartale, ogólna liczba transakcji w systemie Elixir ... zbliżeniowych, czyli do kwoty 50 PLN, bez konieczności autoryzacji kodem PIN zyskuje co-raz więcej zwolenników. W IV kw. 2016 r. liczba kart zbliżeniowych wzrosła ...

-

![Co z pieniędzmi na wakacje 2017? [© Pio Si - Fotolia.com] Co z pieniędzmi na wakacje 2017?]()

Co z pieniędzmi na wakacje 2017?

... możemy ubiegać się o zwrot pieniędzy – dodaje Krajkowski. Jeżeli po przyjeździe do hotelu, za pobyt, w którym zapłaciliśmy ... Wysokość prowizji naliczanych przez bank może sięgać nawet kilku procent, dlatego korzystanie z kart rozliczanych w PLN może ... dokonywania transakcji bez zatwierdzania ich kodem PIN. Z kolei druga niech posiada bardzo niski ...

-

![Bankowość online i obrót bezgotówkowy I kw. 2017 [© olgapetter - Fotolia] Bankowość online i obrót bezgotówkowy I kw. 2017]()

Bankowość online i obrót bezgotówkowy I kw. 2017

... środków pomiędzy rachunkami, prowadzonymi w różnych bankach, w ciągu zaledwie kilku godzin. W I kwartale 2017 r., po znacznym wzroście w poprzednim kwartale, ogólna liczba transakcji w systemie Elixir ... zbliżeniowych, czyli do kwoty 50 PLN, bez konieczności autoryzacji kodem PIN zyskuje co-raz więcej zwolenników. W I kw. 2017 r. kontynuowany jest ...

-

![Nowa aplikacja mobilna eurobanku dostosuje się do Ciebie [© Piotr Adamowicz - Fotolia.com] Nowa aplikacja mobilna eurobanku dostosuje się do Ciebie]()

Nowa aplikacja mobilna eurobanku dostosuje się do Ciebie

... , podać przy uruchomieniu wymagane dane, zaakceptować regulamin i potwierdzić aktywację otrzymanym z banku kodem. Na tym jednak nie koniec. eurobank postawił na personalizację Nowa ... mobilnej na głównym ekranie po zalogowaniu zobaczy stan środków dostępnych na wybranym przez siebie rachunku. Za pomocą kilku kliknięć jest w stanie założyć rachunek ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![KDPW w 2013 roku [© Africa Studio - Fotolia.com] KDPW w 2013 roku](https://s3.egospodarka.pl/grafika2/kdpw/KDPW-w-2013-roku-130245-150x100crop.jpg)

![Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii [© Depositphotos] Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii](https://s3.egospodarka.pl/grafika2/RO-e-transport/Zmiany-w-RO-e-transport-powszechna-kontrola-towarow-wjezdzajacych-do-Rumunii-258652-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Logistyka e-commerce pod presją [© pixabay.com] Logistyka e-commerce pod presją](https://s3.egospodarka.pl/grafika2/e-commerce/Logistyka-e-commerce-pod-presja-246074-150x100crop.jpg)

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![E-administracja: podpis elektroniczny czy Profil Zaufany? [© Monet - Fotolia.com] E-administracja: podpis elektroniczny czy Profil Zaufany?](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-podpis-elektroniczny-czy-Profil-Zaufany-170780-150x100crop.jpg)

![10 porad: jak zadbać o bezpieczeństwo danych w sieci? [© Ivan Kruk - Fotolia.com] 10 porad: jak zadbać o bezpieczeństwo danych w sieci?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/10-porad-jak-zadbac-o-bezpieczenstwo-danych-w-sieci-214756-150x100crop.jpg)

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych](https://s3.egospodarka.pl/grafika2/mocne-haslo/Mocne-haslo-bezpieczenstwo-danych-237692-150x100crop.jpg)

![Kup teraz zapłać później. Jak nie wpaść w pułapkę płatności odroczonych? [© Syda Productions - Fotolia.com] Kup teraz zapłać później. Jak nie wpaść w pułapkę płatności odroczonych?](https://s3.egospodarka.pl/grafika2/firmy-pozyczkowe/Kup-teraz-zaplac-pozniej-Jak-nie-wpasc-w-pulapke-platnosci-odroczonych-251273-150x100crop.jpg)

![Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy [© pixabay.com] Fałszywe e-recepty i bankowe konto rezerwowe, czyli nowe sposoby na wyłudzenie pieniędzy](https://s3.egospodarka.pl/grafika2/phishing/Falszywe-e-recepty-i-bankowe-konto-rezerwowe-czyli-nowe-sposoby-na-wyludzenie-pieniedzy-252307-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Najpopularniejsze wirusy IV 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy IV 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IV-2005-apURW9.jpg)

![mKantor dla klientów indywidualnych od mBanku [© Creativa Images - Fotolia.com] mKantor dla klientów indywidualnych od mBanku](https://s3.egospodarka.pl/grafika2/mBank/mKantor-dla-klientow-indywidualnych-od-mBanku-168463-150x100crop.jpg)

![Bankowość online i obrót bezgotówkowy IV kw. 2016 [© Rostislav Sedlacek - Fotolia.com] Bankowość online i obrót bezgotówkowy IV kw. 2016](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-online-i-obrot-bezgotowkowy-IV-kw-2016-191813-150x100crop.jpg)

![Co z pieniędzmi na wakacje 2017? [© Pio Si - Fotolia.com] Co z pieniędzmi na wakacje 2017?](https://s3.egospodarka.pl/grafika2/wakacje-za-granica/Co-z-pieniedzmi-na-wakacje-2017-192375-150x100crop.jpg)

![Bankowość online i obrót bezgotówkowy I kw. 2017 [© olgapetter - Fotolia] Bankowość online i obrót bezgotówkowy I kw. 2017](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-online-i-obrot-bezgotowkowy-I-kw-2017-195300-150x100crop.jpg)

![Nowa aplikacja mobilna eurobanku dostosuje się do Ciebie [© Piotr Adamowicz - Fotolia.com] Nowa aplikacja mobilna eurobanku dostosuje się do Ciebie](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Nowa-aplikacja-mobilna-eurobanku-dostosuje-sie-do-Ciebie-201547-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay] Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay]](https://s3.egospodarka.pl/grafika2/marketing-i-reklama/Rynek-reklamy-wideo-wzrosl-w-I-kwartale-2024-r-o-13-3-259811-50x33crop.jpg) Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

![Koszty budowy domu - prognoza na 2025 rok [© Freepik] Koszty budowy domu - prognoza na 2025 rok](https://s3.egospodarka.pl/grafika2/koszty-budowy-domu/Koszty-budowy-domu-prognoza-na-2025-rok-263592-150x100crop.jpg)

![Budownictwo modułowe w Polsce do 2030 roku będzie mieć wartość 7 mld zł [© Freepik] Budownictwo modułowe w Polsce do 2030 roku będzie mieć wartość 7 mld zł](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-modulowe-w-Polsce-do-2030-roku-bedzie-miec-wartosc-7-mld-zl-263579-150x100crop.jpg)

![Ceny masła coraz wyższe [© Freepik] Ceny masła coraz wyższe](https://s3.egospodarka.pl/grafika2/maslo/Ceny-masla-coraz-wyzsze-263576-150x100crop.jpg)

![Ceny ofertowe nowych mieszkań w XI 2024 [© Freepik] Ceny ofertowe nowych mieszkań w XI 2024](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-ofertowe-nowych-mieszkan-w-XI-2024-263571-150x100crop.jpg)