-

![Uwaga zmiany! Zobacz, jak płatność kartą będzie wyglądać po 14 września Uwaga zmiany! Zobacz, jak płatność kartą będzie wyglądać po 14 września]()

Uwaga zmiany! Zobacz, jak płatność kartą będzie wyglądać po 14 września

... jest autoryzacja kodem PIN ... kilku przypadkach jest możliwe zastosowanie wyjątków. Mogą one dotyczyć: niskich kwot transakcji (do 50 PLN), płatności cyklicznych (np. abonament za usługi cyfrowe, opłaty za rachunki), wybranych sklepów, którym konsumenci ufają, transakcji o niskim ryzyku oszustwa czy też bezpiecznych płatności korporacyjnych. Kupuję po ...

-

![Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny? Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?]()

Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?

... Niebieski ekran wraz z komunikatem tekstowym zredukowano do kilku linijek informacji otoczonych ponurym emotikonem ASCII. Najważniejsza ... z pojawieniem się kompilacji 14316 Windows 10, BSOD zmienił się po raz kolejny. Aktualizacja Windows 10, ... stronę internetową za pośrednictwem smartfona z zeskanowanym kodem, mogą wylądować na stronie z malwarem. Od ...

-

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze]()

"Bankowość uniwersalna Polska" kradnie pieniądze

Po kilku miesiącach od głośnego ataku na użytkowników mobilnych aplikacji bankowych hakerzy ... z ESET, przypomina o kilku zasadach, które mogą uchronić użytkowników przed ewentualnymi atakami lub infekcjami, mającymi na celu wyprowadzenie pieniędzy z rachunków bankowych. Zabezpiecz smartfon wzorem blokady, odciskiem palca lub kodem PIN. Zadbaj o ...

-

![Płatności zbliżeniowe NFC dla posiadaczy iPhone'ów Płatności zbliżeniowe NFC dla posiadaczy iPhone'ów]()

Płatności zbliżeniowe NFC dla posiadaczy iPhone'ów

... kilku sekund. Technologia zbliżeniowa sprawdza się szczególnie przy niskich płatnościach (do 50 zł) stanowiąc alternatywę dla gotówki. W ramach usługi Visa Mobile klient może zdecydować, które transakcje będą potwierdzane kodem bezpieczeństwa. Po ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... może być najnowsza, siódma wersja systemu iOS. Niedługo po oficjalnej premierze doszukano się kilku niedociągnięć, przez które osoby trzecie mogły uzyskać dostęp do ... koncie. Login i pełne hasło zostało podane na początku ataku, a SMS z kodem jednorazowym zostanie przekazany przez szkodliwe oprogramowanie zainstalowane na telefonie właściciela konta, ...

-

![Autoryzacja przelewu najczęściej przez SMS [© varijanta - Fotolia.com] Autoryzacja przelewu najczęściej przez SMS]()

Autoryzacja przelewu najczęściej przez SMS

... jednorazowe hasło, wygenerowane na jeden z kilku proponowanych przez banki sposobów. Najbardziej ... kodem SMS. Dziewięć instytucji pozostawiło możliwość posługiwania się hasłami z tradycyjnej listy, osiem proponuje korzystanie z tokena sprzętowego. Mniej popularne są na razie tokeny GSM, jednak można się spodziewać, że kolejne banki będą sięgały po ...

-

![Gotówka? Wolimy nowoczesne metody płatności [© alfa27 - Fotolia.com] Gotówka? Wolimy nowoczesne metody płatności]()

Gotówka? Wolimy nowoczesne metody płatności

... czy Google Pay to tylko przykłady kilku z nich, które pojawiły się w ostatnim czasie. ... przedpłaconej, czyli należy zasilić ją gotówką o określonej kwocie, a po zarejestrowaniu płacić swobodnie w punktach, które honorują takie transakcje. ... transakcji powyżej 50 zł wymagana jest autoryzacja kodem PIN. Jest to rozwiązanie polecane szczególnie osobom ...

-

![RFID - obalamy mity, potwierdzamy fakty RFID - obalamy mity, potwierdzamy fakty]()

RFID - obalamy mity, potwierdzamy fakty

... konieczności „walki” ze źle wydrukowanym, czy trudno dostępnym kodem kreskowym. W przypadku wykorzystania tagów NFC, do ... High Frequency) (13,56 MHz) umożliwia odczyt od kilku centymetrów do teoretycznie nawet metra i jest wykorzystywana do ... , czy też całkowite zmienianie zawartości pamięci, np. po „przejściu” całego cyklu produkcyjnego. Szyfrowanie ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

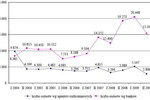

Ewolucja spamu 2008

... pocztowym zmniejszył się w okresie letnich wakacji W okresie kilku dni po zamknięciu McColo, serwisu hostingowego wykorzystywanego do kontrolowania kilku botnetów, w Rosji i ... , użytkownik musiał wysłać na krótki numer darmową wiadomość tekstową z określonym kodem. W październiku spamerzy zrobili "kolejny" krok, organizując następną masową wysyłkę, ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... nowych urządzeń w technologii Bluetooth. Po kilku dniach udało się zidentyfikować autora ... kodem. Powstał więc kolejny podręcznik pisania wirusów dla Windows Mobile. Nie podano żadnego współautora, a ze strony organizacji MARA usunięto listę członków. Branży antywirusowej udało się w końcu uzyskać próbkę wirusa, któremu nadano nazwę Cxover. Po ...

-

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie]()

Kod Windowsa w Internecie

... Windows 2000 i NT. Tajne dane Microsoftu pojawiły się na kilku kilkunastu witrynach i czatach. Rzecznik firmy, Tom Pilla, wyjaśnił, że wyciek ... plik z kodem systemu operacyjnego Microsftu był ewidentnie niekompletny". Ruiu dodał także: "Plik był dziś dostępny w sieciach peer-to-peer i IRC. Mieli go wszyscy; obecnie jest już rozpowszechniony". Po ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... czwarte miejsce pod względem infekcji aktywnym złośliwym kodem: aż 25,31% komputerów było zarażonych, podczas gdy ... społecznościowych przyciągnęła uwagę przestępców internetowych, którzy od kilku lat wykorzystują je do realizacji swoich ... tożsamości, ataków wymierzonych w indywidualne osoby lub po prostu sprzedane osobom trzecim. Użytkownicy sieci ...

-

![Telefon od windykatora to dobra wiadomość? [© pixabay.com] Telefon od windykatora to dobra wiadomość?]()

Telefon od windykatora to dobra wiadomość?

... mamy oprócz tego zapisany na stałe numer karty kredytowej czy debetowej wraz z kodem CVV, to mamy gwarancję, że pieniądze z naszego konta znikną błyskawicznie, a do tego ... gdy konsument dowiaduje się o tym, że stał się ofiarą przestępstwa, dopiero po kilku latach i jest już obarczony kilkoma kredytami, nie należą do rzadkości. Często wynika ...

-

![Wojna wirusów [© stoupa - Fotolia.com] Wojna wirusów]()

Wojna wirusów

... kilku godzin pojaiwły się aż cztery kolejne wirusy nawiązujące do epidemii Mydooma: Nachi.B (W32/Nachi.B.worm), DoomHunter.A (W32/DoomHunter.A.worm), Deadhat.B (W32/Deadhat.B.worm) oraz Mitglieder.A (W32/Mitglieder.A.worm). Nachi.B jest nowym wariantem robaka, który po ... i tworzy plik Svchost.exe, również z kodem robaka Nachi.B. Robak usuwa z ...

-

![Multimedialny notebook Dell Inspiron 5559 Multimedialny notebook Dell Inspiron 5559]()

Multimedialny notebook Dell Inspiron 5559

... i wgranie jej bezpośrednio do gry. Opcja ta dostępna jest już w kilku tytułach: Rainbow Six Siege, Fallout 4, GTA V, Skyrim oraz FIFA. Paczka ... roku do wyczerpania zapasów. Urządzenia objęte promocją zostały oznaczone specjalną naklejką z kodem, który po wpisaniu na stronie https://softwareoffer.intel.com/ pozwala pobrać wspomniany pakiet gier ...

-

![Android na celowniku cyberprzestępców [© Daniel Krasoń - Fotolia.com] Android na celowniku cyberprzestępców]()

Android na celowniku cyberprzestępców

... wersji 6.0 Marshmallow korzystało zaledwie 18,7% użytkowników. Użytkownicy Apple iOS okazują się o wiele bardziej zapobiegliwi - już zaledwie po kilku dniach od wprowadzenia nowej wersji systemu "przesiada się" na nią ponad połowa użytkowników. ... również w ochronę przed złośliwym oprogramowaniem, które automatycznie blokuje strony ze szkodliwym kodem ...

-

![Phishing łowi fanów Avengers Phishing łowi fanów Avengers]()

Phishing łowi fanów Avengers

... w ten sposób krótką scenę wyciętą z oficjalnego zwiastuna filmu. Po kilku sekundach oglądania odtwarzanie urywało się, a ofiara zostawała przekierowana na stronę rejestracyjną. I tam właśnie zaczynały się prawdziwe kłopoty - proszono ją bowiem o podanie danych karty płatniczej wraz z kodem CVV2, zapewniając jednocześnie, że podane informacje służą ...

-

![Jak uniknąć kary za SENT? [© am - Fotolia.com] Jak uniknąć kary za SENT?]()

Jak uniknąć kary za SENT?

... już od przeszło dwóch lat. W tym czasie doczekała się kilku nowelizacji. Najistotniejsze z nich, dotyczące m.in. geolokalizacji, wprowadzono w połowie czerwca minionego ... w jakich ilościach. Następnie trzeba zweryfikować, pod jakim kodem towar widnieje w Nomenklaturze Scalonej. Kolejnym krokiem, po ustaleniu numeru CN, będzie weryfikacja, czy został ...

-

![Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj [© lina0486 - Fotolia.com] Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj]()

Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj

... kodem szkodnika, napisałem program, który pozwalała na usuwanie go z zainfekowanych plików i podzieliłem się moim odkryciem z kolegami. Po kilku ...

-

![Zasiłek chorobowy: co należy wiedzieć? [© fotogestoeber - Fotolia.com] Zasiłek chorobowy: co należy wiedzieć?]()

Zasiłek chorobowy: co należy wiedzieć?

... w sierpniu 2008 r. urlop wychowawczy, ale zamiast powrócić do pracy, przedstawiła zwolnienie lekarskie, z kodem B (ciąża). Pracownica ta ma prawo jedynie do wynagrodzenia stałego, które ... pracodawcę, dla którego lekarz wystawił zwolnienie, o drugim zapomniał. Po kilku dniach przyszedł do lekarza po zwolnienie dla drugiego pracodawcy. Lekarz wystawił ...

-

![Płatności mobilne: najnowsze trendy [© ldprod - Fotolia.com] Płatności mobilne: najnowsze trendy]()

Płatności mobilne: najnowsze trendy

... nich w mniejszym lub większym stopniu są widoczne już od kilku lat, inne pojawiły się bardzo niedawno. ... wstawienia dodatkowego hardware’u spotka się z oporem po stronie sprzedającego chociażby z powodu dodatkowych kosztów. ... Przy płatności kartą zastąpiliśmy konieczność wpisywania każdorazowo numeru CCV kodem PIN. Dzięki temu taksówkę można zamówić i ...

-

![Jak wystawiać faktury zaliczkowe i końcowe w 2015 roku? [© apops - Fotolia.com] Jak wystawiać faktury zaliczkowe i końcowe w 2015 roku?]()

Jak wystawiać faktury zaliczkowe i końcowe w 2015 roku?

... nazywane fakturami zaliczkowymi, zaś faktura wystawiona po dostawie towaru czy wykonaniu usługi, rozliczająca ... on towary lub usługi (niekiedy z dwuliterowym kodem państwa, z którego pochodzi); datę otrzymania zapłaty, o ... stawkę podatku. Kilka faktur zaliczkowych Jeżeli kontrahent dokonuje kilku wpłat zaliczek, każda z nich z reguły dokumentowana ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... zapewnienie odpowiednich kanałów obsługi i niezawodne odszyfrowanie plików po uiszczeniu płatności. Grupy cyberprzestępcze często funkcjonują ... kasy, płacisz, a w zamian otrzymujesz rachunek z kodem PIN. Wysyłasz zdjęcie sprzedawcy z localbitcoins. Wtedy on ... na Twoim komputerze i zaszyfrowane w kilku folderach. Zostaną one odszyfrowane i przeniesione ...

-

![Hasła jednorazowe do lamusa. Nadchodzi PSD2 [© rupixen] Hasła jednorazowe do lamusa. Nadchodzi PSD2]()

Hasła jednorazowe do lamusa. Nadchodzi PSD2

... kartą. Banki będą wymagać potwierdzenia kodem PIN transakcji również poniżej 50 ... kilku różnych bankach. Dzięki temu będą mogli sprawdzić w jednym miejscu, jak wygląda stan ich finansów. Z kolei usługa Payment Initiation Service (PIS) umożliwi realizację płatności z wykorzystaniem rachunku bankowego klienta w jego imieniu. Instytucja o statusie TPP po ...

-

![Nowe zagrożenie na WhatsApp. Bądź czujny! [© pixabay.com] Nowe zagrożenie na WhatsApp. Bądź czujny!]()

Nowe zagrożenie na WhatsApp. Bądź czujny!

... WhatsApp z kodem weryfikacyjnym, wraz z zastrzeżeniem, aby nie przekazywać go nikomu. Przestępca jest w stanie aktywować ten mechanizm wielokrotnie, podczas gdy nieświadomy użytkownik może traktować ciągłe monity jako błąd aplikacji. Żądania spowodują ograniczenie przez WhatsApp liczby wysyłanych kodów poprzez zablokowanie kodów po kilku błędnych ...

-

![Ferie zimowe z bonem turystycznym. Czas na jego wykorzystanie się kończy [© pixabay.com] Ferie zimowe z bonem turystycznym. Czas na jego wykorzystanie się kończy]()

Ferie zimowe z bonem turystycznym. Czas na jego wykorzystanie się kończy

... kilku województwach rozpoczynają się ferie zimowe. To dobry czas na wykorzystanie bonów turystycznych. ... Po aktywacji bonu na PUE ZUS, na adres e-mail przekazany zostanie kod obsługi płatności. Trzeba go podać, kiedy płaci się bonem za usługę hotelarską lub imprezę turystyczną na terenie Polski. Każda płatność jest potwierdzona jednorazowym kodem ...

-

![PITy 2022/2023 - uwaga na oszustów i gigantyczne kary podatkowe [© Amir Kaljikovic - Fotolia.com] PITy 2022/2023 - uwaga na oszustów i gigantyczne kary podatkowe]()

PITy 2022/2023 - uwaga na oszustów i gigantyczne kary podatkowe

... kilku lat rozliczenia roczne ... www zachęcające do wypełnienia zeznania podatkowego w sieci, które powstały tylko po to, by wyłudzić nasze dane, czy „pośrednicy” żądający opłat za ... mamy podejrzenie co do źródła ich pochodzenia lub przykładowy sms ze wspomnianym kodem wygląda według nas niestandardowo, np. zawiera dodatkowe linki z prośbą o kliknięcie ...

Tematy: Twój e-PIT, rozliczenia z urzędem skarbowym, rozliczenia podatkowe, jak rozliczyć PIT, zeznanie podatkowe, PIT-37, PIT-38, PIT-28, PIT-36, e-deklaracje, PIT 2022, rozliczenie roczne 2022, rozliczenie roczne, odpowiedzialność karna skarbowa, wykroczenia skarbowe, przestępstwa skarbowe, grzywna, obowiązki podatnika, cyberprzestępcy, kradzież danych, phishing -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

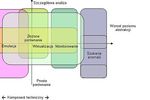

Ochrona antywirusowa: ewolucja i metody

... cechą tej metody jest to, że program antywirusowy pracuje tylko ze źródłowym kodem bajtowym programu i nie bierze pod uwagę zachowania programu. Mimo ... w tym czasie po raz pierwszy użyto słowa "heurystyczny" - termin ten oznaczał osobną technologię: taką, która identyfikowała wirusa przy użyciu kilku elastycznie przypisanych szablonów bajtowych ...

-

![Kredyt odnawialny na kliknięcie? PKO BP zaprasza Kredyt odnawialny na kliknięcie? PKO BP zaprasza]()

Kredyt odnawialny na kliknięcie? PKO BP zaprasza

... kilku kliknięć i wpisania żądanej kwoty. Status wniosku można na bieżąco monitorować. Dodatkowo klient otrzymuje powiadomienia SMSem oraz mailem o złożeniu wniosku, decyzji Banku oraz o wystawieniu w iPKO umowy do podpisu narzędziem autoryzacyjnym (kodem z karty kodów jednorazowych, kodem SMS lub kodem ... dodatkowych środków. Po określeniu oczekiwań ...

-

![Sprzedaż mieszkania w nowym JPK_VAT z deklaracją [© momius - Fotolia.com] Sprzedaż mieszkania w nowym JPK_VAT z deklaracją]()

Sprzedaż mieszkania w nowym JPK_VAT z deklaracją

... cywilnego, własność tej samej rzeczy może przysługiwać niepodzielnie kilku osobom (współwłasność). Stosownie do treści art. 196 § ... w terminie do 25. dnia miesiąca następującego po każdym kolejnym miesiącu, z zastrzeżeniem ust. 2-10, art. ... . numer, za pomocą którego podatnik jest zidentyfikowany na potrzeby podatku, poprzedzony kodem PL, a. numer, za ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... po tym, jak opublikowano łaty na stare luki. Nie, takie rzeczy się nie zdarzają. Jeśli hakerzy wejdą w posiadanie nowego exploita, z pewnością nie będą czekać kilku ... wymiennej karty pamięci, robak automatycznie się uruchomi i zainfekuje komputer. Mobler.a jest kodem typu "proof of concept" stworzonym przez nieznanego autora; jednak stosowana przez ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... minionym kwartale miało miejsce wiele zdarzeń, które podkreśliły znaczenie ochrony przed szkodliwym kodem zarówno dla użytkowników domowych, jak i korporacyjnych. Znamienne jest to, że ... , od twórców oprogramowania po różne instytucje rządowe, takie jak Amerykańska federalna komisja handlowa, już teraz doprowadziły do zdjęcia kilku ważnych centrów ...

-

![Płatności kartami: 36 tys. fraudów w 2009r. Płatności kartami: 36 tys. fraudów w 2009r.]()

Płatności kartami: 36 tys. fraudów w 2009r.

... kart płatniczych ofiar tragedii i to już w kilkadziesiąt minut po katastrofie. Najgłośniejsza sprawa dotyczy kradzieży kilku tysięcy złotych z kart kredytowych Andrzeja Przewoźnika, Sekretarza ... pozwala na płacenie niewielkich kwot w bezpieczny sposób bez konieczności autoryzowania transakcji kodem PIN. I choć ten system rozliczeń jest uważany za ...

-

![Nowy szkodliwy program miniFlame Nowy szkodliwy program miniFlame]()

Nowy szkodliwy program miniFlame

... odkryte w trakcie trwającego śledztwa, prowadzonego przez Kaspersky Lab. Po przeanalizowaniu centrum kontroli Flame'a byliśmy ... specjalny serwer C&C SPE, z własnym, unikalnym kodem. Rozwój projektu SPE przeprowadzany był równolegle z Flamem i Gaussem w okresie ... Flame i Gauss, które odbyły się w kilku fazach. Pierwsza faza: zainfekowanie jak ...

-

![Kod kreskowy ma 40 lat [© Shawn Hempel - Fotolia.com] Kod kreskowy ma 40 lat]()

Kod kreskowy ma 40 lat

... kodem kreskowym, którego symbol powszechnie przyjęto. Zakłada się, że nastąpiło to 3 kwietnia 1973 roku, kiedy producenci żywności formalnie przyjęli UPC jako standardowy kod kreskowy do oznaczania produktu. Po ... co budżet Pentagonu! Poniesione koszty zwróciły się jednak w ciągu kilku lat. Z duchem czasu Do tej pory kod kreskowy służył głównie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

!["Bankowość uniwersalna Polska" kradnie pieniądze [© mangpor2004 - Fotolia.com] "Bankowość uniwersalna Polska" kradnie pieniądze](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Bankowosc-uniwersalna-Polska-kradnie-pieniadze-204554-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Autoryzacja przelewu najczęściej przez SMS [© varijanta - Fotolia.com] Autoryzacja przelewu najczęściej przez SMS](https://s3.egospodarka.pl/grafika2/przelew/Autoryzacja-przelewu-najczesciej-przez-SMS-106913-150x100crop.jpg)

![Gotówka? Wolimy nowoczesne metody płatności [© alfa27 - Fotolia.com] Gotówka? Wolimy nowoczesne metody płatności](https://s3.egospodarka.pl/grafika2/sposoby-platnosci/Gotowka-Wolimy-nowoczesne-metody-platnosci-211678-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie](https://s3.egospodarka.pl/grafika/windows-98/Kod-Windowsa-w-Internecie-Qq30bx.jpg)

![Telefon od windykatora to dobra wiadomość? [© pixabay.com] Telefon od windykatora to dobra wiadomość?](https://s3.egospodarka.pl/grafika2/firma-windykacyjna/Telefon-od-windykatora-to-dobra-wiadomosc-248145-150x100crop.jpg)

![Wojna wirusów [© stoupa - Fotolia.com] Wojna wirusów](https://s3.egospodarka.pl/grafika/robaki/Wojna-wirusow-MBuPgy.jpg)

![Android na celowniku cyberprzestępców [© Daniel Krasoń - Fotolia.com] Android na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Android/Android-na-celowniku-cyberprzestepcow-186215-150x100crop.jpg)

![Jak uniknąć kary za SENT? [© am - Fotolia.com] Jak uniknąć kary za SENT?](https://s3.egospodarka.pl/grafika2/branza-transportowa/Jak-uniknac-kary-za-SENT-224051-150x100crop.jpg)

![Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj [© lina0486 - Fotolia.com] Szkodliwe oprogramowanie. Od wirusa Cascade do dzisiaj](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Szkodliwe-oprogramowanie-Od-wirusa-Cascade-do-dzisiaj-224218-150x100crop.jpg)

![Zasiłek chorobowy: co należy wiedzieć? [© fotogestoeber - Fotolia.com] Zasiłek chorobowy: co należy wiedzieć?](https://s3.egospodarka.pl/grafika/zasilek-chorobowy/Zasilek-chorobowy-co-nalezy-wiedziec-5tvaz6.jpg)

![Płatności mobilne: najnowsze trendy [© ldprod - Fotolia.com] Płatności mobilne: najnowsze trendy](https://s3.egospodarka.pl/grafika2/bankowosc-mobilna/Platnosci-mobilne-najnowsze-trendy-139240-150x100crop.jpg)

![Jak wystawiać faktury zaliczkowe i końcowe w 2015 roku? [© apops - Fotolia.com] Jak wystawiać faktury zaliczkowe i końcowe w 2015 roku?](https://s3.egospodarka.pl/grafika2/faktura-VAT/Jak-wystawiac-faktury-zaliczkowe-i-koncowe-w-2015-roku-151024-150x100crop.jpg)

![Hasła jednorazowe do lamusa. Nadchodzi PSD2 [© rupixen] Hasła jednorazowe do lamusa. Nadchodzi PSD2](https://s3.egospodarka.pl/grafika2/dyrektywa-PSD2/Hasla-jednorazowe-do-lamusa-Nadchodzi-PSD2-222057-150x100crop.jpg)

![Nowe zagrożenie na WhatsApp. Bądź czujny! [© pixabay.com] Nowe zagrożenie na WhatsApp. Bądź czujny!](https://s3.egospodarka.pl/grafika2/WhatsApp/Nowe-zagrozenie-na-WhatsApp-Badz-czujny-237327-150x100crop.jpg)

![Ferie zimowe z bonem turystycznym. Czas na jego wykorzystanie się kończy [© pixabay.com] Ferie zimowe z bonem turystycznym. Czas na jego wykorzystanie się kończy](https://s3.egospodarka.pl/grafika2/bony-turystyczne/Ferie-zimowe-z-bonem-turystycznym-Czas-na-jego-wykorzystanie-sie-konczy-250078-150x100crop.jpg)

![PITy 2022/2023 - uwaga na oszustów i gigantyczne kary podatkowe [© Amir Kaljikovic - Fotolia.com] PITy 2022/2023 - uwaga na oszustów i gigantyczne kary podatkowe](https://s3.egospodarka.pl/grafika2/Twoj-e-PIT/PITy-2022-2023-uwaga-na-oszustow-i-gigantyczne-kary-podatkowe-250909-150x100crop.jpg)

![Sprzedaż mieszkania w nowym JPK_VAT z deklaracją [© momius - Fotolia.com] Sprzedaż mieszkania w nowym JPK_VAT z deklaracją](https://s3.egospodarka.pl/grafika2/kody-GTU/Sprzedaz-mieszkania-w-nowym-JPK-VAT-z-deklaracja-236418-150x100crop.jpg)

![Kod kreskowy ma 40 lat [© Shawn Hempel - Fotolia.com] Kod kreskowy ma 40 lat](https://s3.egospodarka.pl/grafika2/kod-kreskowy/Kod-kreskowy-ma-40-lat-139361-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Rynek najmu w III 2025 - reaktywacja [© Freepik] Rynek najmu w III 2025 - reaktywacja](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-III-2025-reaktywacja-266140-150x100crop.jpg)

![Dodatek dopełniający do renty socjalnej od maja [© Freepik] Dodatek dopełniający do renty socjalnej od maja](https://s3.egospodarka.pl/grafika2/renta-socjalna/Dodatek-dopelniajacy-do-renty-socjalnej-od-maja-266139-150x100crop.jpg)

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)