-

![Spam i komputery zombie [© Scanrail - Fotolia.com] Spam i komputery zombie]()

Spam i komputery zombie

... firm Spamhaus i Direct Marketing Association oraz Departamentu Handlu i Przemysłu. Według analityków Clearswift coraz większym zagrożeniem są także komputery i serwery 'zombie'. Maszyny te zainfekowane zostały przez robaka lub konia trojańskiego wyposażonego w funkcję rozsyłania poczty bez wiedzy użytkownika. Stanowią źródło adresów mailowych, pod ...

-

![Spam i komputery zombie VII-IX 2008 Spam i komputery zombie VII-IX 2008]()

Spam i komputery zombie VII-IX 2008

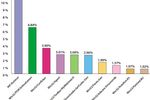

... złośliwego kodu, który pozwala przestępcom internetowym przejąć zdalną kontrolę nad zaatakowanym systemem. Zainfekowane komputery są zwykle kontrolowane za pomocą sieci „botnet” i wykorzystywane do szkodliwych celów, m.in. rozprowadzania spamu. Komputery takie określa się mianem „zombie”. Każdego dnia w okresie lipiec-wrzesień uaktywniono 330 000 ...

-

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie]()

Win32/Sality zmienia komputery w zombie

... stają się niedostępne w sieci. Analitycy zagrożeń, pracujący w laboratorium antywirusowym firmy ESET zauważyli w grudniu ubiegłego roku, że sieć zombie tworzona przez komputery zainfekowane Win32/Sality powiększyła się. Wstępna analiza wykazała, że zagrożenie zaczęło pracować „na dopingu” i jest wspomagane przez złośliwy kod identyfikowany jako ...

-

![AskMen.com infekuje komputery użytkowników [© alphaspirit - Fotolia.com] AskMen.com infekuje komputery użytkowników]()

AskMen.com infekuje komputery użytkowników

... nie tylko przed tym, ale i przed podobnymi atakami. Jak podają eksperci ds. bezpieczeństwa z firmy Barracuda Networks, komputery użytkowników korzystających z serwisu AskMen.com mogły zostać zainfekowane zagrożeniem typu ransomware. Złośliwy kod przedostaje się do komputerów poprzez luki w przeglądarkach, np. Internet Explorer czy aplikacjach ...

-

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008]()

Komputery zombie IV-VI 2008

... kwartale tego roku miały pięcioprocentowy udział w ogólniej liczbie komputerów zombie, tym razem zajęły miejsce dziewiąte z wynikiem 4,3%. Dla przypomnienia: komputery zombie to systemy zainfekowane przez boty i kontrolowane zdalnie przez cyberprzestępców. Bot, którego nazwa wywodzi się od słowa „robot” jest niewielkim programem „podrzucanym ...

-

![Spam i komputery zombie I-III 2009 Spam i komputery zombie I-III 2009]()

Spam i komputery zombie I-III 2009

... się na wysokim szóstym miejscu. Większość spamu była rozpowszechniana za pośrednictwem sieci komputerów zombie, znanych jako botnety. Są to komputery - które zostały zainfekowane przez boty - umożliwiające hakerom przejęcie zdalnej kontroli nad systemem. Ich opanowanie służy następnie do przeprowadzania szkodliwych działań, głównie do ...

-

![ESET: komputery zombie coraz groźniejsze ESET: komputery zombie coraz groźniejsze]()

ESET: komputery zombie coraz groźniejsze

... botnet na korzyść nowej sieci zombie, kontrolowanej przez zagrożenie Bflient. Według analityków zagrożeń firmy ESET pod koniec ubiegłego roku komputery zainfekowane Peerfragiem odebrały od swojego serwera zarządzającego instrukcję pobrania i zainstalowania nowego oprogramowania – robaka internetowego Win32/Bflient.K. Robak ten po zagnieżdżeniu się ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... takich robaków. Z kolei w krajach rozwiniętych cyberprzestępcy preferują inne metody infekowania komputerów, takie jak ataki drive-by. Państwa, w których istnieją zainfekowane komputery, podzieliliśmy według różnych poziomów infekcji lokalnej: Maksymalny poziom lokalnych infekcji. Grupę tą tworzą państwa o poziomie infekcji przekraczającym 60 ...

-

![ESET: lista wirusów VII 2007 ESET: lista wirusów VII 2007]()

ESET: lista wirusów VII 2007

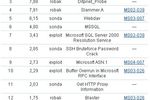

... się za pośrednictwem poczty elektronicznej. Kolejnym złośliwym programem, który awansował w lipcowym rankingu to adware Win32/Adware.Virtumonde, który rozsyła na zainfekowane komputery treści reklamowe. Szóstą pozycję w lipcowym zestawieniu zajął Win32/Obfuscated - koń trojański, który instaluje się na komputerze użytkownika, bez jego wiedzy ...

-

![Gorączka Zcash - łup cyberprzestępcy Gorączka Zcash - łup cyberprzestępcy]()

Gorączka Zcash - łup cyberprzestępcy

... . Okazało się bowiem, że aplikacja często podszywała się pod coś innego, a komputery niczego nieświadomych użytkowników stawały się wykorzystywanymi przez oszustów koparkami do monet Zcash ... i procesora, co prowadzi do spadku wydajności komputera. Aby chronić swoje komputery PC przed wykorzystaniem jako narzędzia do wydobywania monet Zcash lub innej ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... zewnętrznych lub pamięci przenośnych, a także np. odtwarzaczy MP3. Zagrożenie jest tym poważniejsze, że robak dokonuje stałych aktualizacji, pobierając na zainfekowane komputery nowe wersje, korzystając w tym celu z różnych adresów IP, co utrudnia jego zablokowanie. Jednocześnie powstają kolejne warianty robaka, umożliwiające pobieranie innych ...

-

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0]()

Norton 360 wersja 5.0

... w imieniu użytkownika, Norton Power Eraser i Norton Bootable Recovery Tool to narzędzia oferujące agresywną technologię wykrywania i naprawy, pozwalającą wyczyścić wcześniej zainfekowane komputery. Nowe centrum sterowania, lepsza optymalizacja komputera i tworzenie kopii zapasowych W najnowszej wersji Norton 360 idzie jeszcze o krok dalej, aby ...

-

![Ataki DDoS zagrażają organizacjom [© Maksim Kabakou - Fotolia.com] Ataki DDoS zagrażają organizacjom]()

Ataki DDoS zagrażają organizacjom

... krajach. Atak DDoS to często międzynarodowe przedsięwzięcie cyberprzestępcze. Zamawiający jest zlokalizowany w jednym państwie, wykonawca w drugim, serwery kontrolujące atak w trzecim, a zainfekowane komputery generujące sztuczny ruch docierający do ofiary są rozsiane po całym świecie. Z tego powodu prace dochodzeniowe dotyczące takich ataków są ...

-

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki]()

Mydoom.F niszczy pliki

... bibliotekę DLL (Dynamic Link Library), otwierając "tylne drzwi" dla hakerów i wyłączając procesy odpowiedzialne za ochronę antywirusową komputera. W dodatku, Mydoom.F wykorzystuje zainfekowane komputery jako zombie do przeprowadzenia ataku DDoS (Distributed Denial of Service) przeciwko witrynom www.microsoft.com oraz www.riaa.com. Mydoom ...

-

![ESET: lista wirusów XII 2008 ESET: lista wirusów XII 2008]()

ESET: lista wirusów XII 2008

... oraz ESET Smart Security, wyszczególniła robaka Win32/Conficker, który bardzo szybko rozprzestrzenia się w sieci wykorzystując lukę w systemach operacyjnych Windows. Zainfekowane komputery zaczynają działać wolniej, ponieważ robak pobiera z sieci kolejne złośliwe aplikacje m.in. typu adware, zasypujące użytkowników denerwującymi reklamami. Firma ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... często trafiają na czarne listy natychmiast po pojawieniu się. Za pomocą botnetu phisherzy mogą często zmieniać adresy stron phishingowych, wykorzystując zainfekowane komputery jako serwery proxy. W ten sposób mogą ukrywać prawdziwy adres serwera sieciowego. Kradzież poufnych danych. Ten rodzaj przestępczości prawdopodobnie nigdy nie ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... 2005 roku, Slammer nie rozprzestrzenia się już tak szybko. Z drugiej strony zainfekowane komputery w dużej mierze nie są leczone, co oznacza, że Slammer nie ... w Internecie istnieje ogromna liczba serwerów, które "tylko czekają, aż zostaną zainfekowane". Drugi trend obejmuje komputery, których właściciele szybko instalują dostępne łaty, przez ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... metodę instalacji TDSS, jednego z najbardziej złożonych i niebezpiecznych backdoorów, jakie obecnie istnieją. TDSS potrafi również pobierać inne szkodliwe programy na zainfekowane komputery. To oznacza, że właściciele sieci złożonych z komputerów zainfekowanych przez TDSS mogą występować jako pośrednicy i zarabiać pieniądze na pobieraniu takich ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... . Kontrolowane przez szkodliwego użytkownika zainfekowane komputery są wykorzystywane do budowy botnetu, zwanego również siecią zombie. Szkodliwy użytkownik kontroluje zainfekowane komputery, które tworzą sieć, jak lalkarz swoje kukiełki. Użytkownicy zwykle w ogólne nie podejrzewają, że ich komputery wysyłają spam lub że cyberprzestępca ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... zawartość. Wstrzyknięty kod miał za zadanie pobierać na zainfekowane komputery nowe wersje trojana, na wypadek gdyby główny komponent ZeuSa został usunięty z zainfekowanej maszyny. Za środowisko testowe dla nowych wersji trojana posłużyły autorom szkodliwego oprogramowania komputery użytkowników w Stanach Zjednoczonych. Jeżeli weźmiemy pod uwagę ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... będą użytkownicy systemów bankowych oraz płatności elektronicznych, jak również gier online. Twórcy wirusów i spamerzy będą coraz ściślej ze sobą współpracować, a zainfekowane komputery będą wykorzystywane nie tylko do przeprowadzania nowych epidemii wirusów i ataków, ale również jako platformy do wysyłania spamu. Jeśli chodzi o wektory ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... szkodników przeznaczonych na komputery klasy PC, niemniej jednak tempo rozwoju tego typu oprogramowania jest zadziwiające. Obad, prawdopodobnie najbardziej niezwykłe odkrycie w dziedzinie zagrożeń mobilnych, jest dystrybuowany na wiele sposobów, w tym przez wstępnie ustawione botnety. Smartfony z systemem Android zainfekowane trojanem Opfake.a są ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... ultraprawicy. Wiadomości te zostały rozesłane z komputerów, które zostały wcześniej zainfekowane robakiem Sober.p i jego wariantem Sober.q. Autor robaka wyraźnie planował atak. Na początku maja Sober.p spowodował epidemię. Robak ten następnie ściągnął na zainfekowane komputery inny składnik, robaka Sober.q. Wydaje się, że wykorzystanie złośliwego ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... pozwala cyberprzestępcom szybko i łatwo zarejestrować nowe domeny przy zachowaniu anonimowości oraz zmienić informacje DNS o ciągłym wykorzystywaniu serwera. Ponadto, zainfekowane komputery z zewnętrznymi adresami IP mogą być wykorzystywane jako tymczasowe centra kontroli botnetów. Jeżeli komputer jest wyłączony, cyberprzestępca może ręcznie lub ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... że odmiany robaka .A i .B nadal się rozprzestrzeniają. Zainfekowane komputery podatne na dalsze ataki są obecnie monitorowane przez przedstawicieli prawa i członków Conficker Working Group. W przypadku gdyby cyberprzestępcy spróbowali ich użyć, zostanie wszczęty alarm. Pomimo że komputery mogą zostać użyte w celach niezgodnych z prawem, świadomość ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... SIM. Jak androidowy malware infekuje komputery PC? Wirus na wyraźną komendę atakującego może pobierać pliki na zainfekowane urządzenie mobilne. Analizowany złośliwy kod pobrał ... złośliwego oprogramowania na PC) jak tylko nośnik danych (w tym wypadku zainfekowane urządzenie mobilne) zostanie podłączone do komputera PC z systemem Windows. Jeżeli ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... do różnych aplikacji i portali internetowych) i przesyłanie tych danych na jeden ze szkodliwych serwerów. Zainfekowane komputery, podobnie jak w przypadku robaka Kido, tworzą ze wspólnie botnet zombie. Innymi szkodnikami, które paraliżowały komputery w 2009 są dwa "klasyczne" wirusy infekujące pliki: Virus.Win32.Virut i Virus.Win32.Sality ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... Kaspersky Lab zdołały wykryć wykryły i zneutralizować ponad 2,2 mld szkodliwych ataków wycelowanych w komputery i urządzenia mobilne. Rozwiązaniom Kaspersky Lab udało się odeprzeć 469 ... pieniędzy, może ono uszkodzić dane osobiste oraz zablokować zainfekowane urządzenia. Kolejnym rodzajem mobilnych zagrożeń, który wykazuje wysoki współczynnik wzrostu, ...

-

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.]()

Spam w II kw. 2013 r.

... szkodliwe programy pozwalają szkodliwym użytkownikom kontrolować zainfekowane komputery w sposób niezauważalny dla użytkowników. Potrafią na przykład pobierać i uruchamiać inne szkodliwe pliki, wysyłać różne dane z komputera użytkownika i wykonywać inne działania. Co więcej, zainfekowane nimi komputery często są zintegrowane z botnetem. Należy ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... modyfikowane na nowo, dopóki wirus nie zostanie usunięty z zainfekowanego komputera. Rodzi się taki schemat, w którym zainfekowane strony internetowe infekują komputery odwiedzających je użytkowników, zainfekowane komputery użytkowników natomiast dbają o to, aby zarazić jak największą ilość stron internetowych. Panaceum na "drive-by"? Jak wynika ...

-

![F-Secure Antibot [© Gunnar Assmy - Fotolia.com] F-Secure Antibot]()

F-Secure Antibot

... osobowych. Aby zaradzić temu problemowi, F-Secure wprowadza na rynek Antibot, nowy produkt do zwalczania botnetów. Działa on, oczyszczając zainfekowane komputery i urządzenia z poziomu sieci operatora. Aplikacja usuwa źródła infekcji z zaatakowanych urządzeń sieciowych umożliwiając użytkownikom samodzielne przeprowadzenie nieskomplikowanego procesu ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... Szkodliwe strony internetowe są celowo tworzone przez szkodliwych użytkowników; zainfekowane strony mogą zawierać treści dostarczane przez użytkowników (takie jak ... , na jakie narażone są komputery w różnych państwach na świecie, stanowiąc wskaźnik agresywności środowiska, w którym działają komputery w różnych państwach. W pierwszym kwartale ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... zmutował do złośliwszej wersji, która rozprzestrzenia się teraz nie tylko w sieć, ale także za pośrednictwem pendrive'ów. Internauci, których komputery zostały zainfekowane Confickerem mogą usunąć zagrożenie za pomocą darmowego narzędzia udostępnionego przez firmę ESET. Win32/Conficker od początku bieżącego roku zajmuje czołowe pozycji ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

Spam w XII 2010 r.

... w listopadzie. To sugeruje, że cyberprzestępcy, którzy w listopadzie wysyłali szkodliwe oprogramowanie do tych państw, w grudniu wykorzystywali do dystrybucji spamu zainfekowane komputery. Zmniejszyła się również ilość spamu pochodzącego z Wielkiej Brytanii, Francji oraz Niemiec. Szkodliwe oprogramowanie w ruchu pocztowym W grudniu szkodliwe pliki ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... DNSChanger. Co prawda zagrożenie nie należy obecnie do najaktywniejszych, ale wkrótce skutki jego działania mogą okazać się bardzo dotkliwe. 8 marca komputery zainfekowane DNSChangerem utracą bowiem możliwość łączenia się ze stronami internetowymi. DNSChanger to koń trojański, który podmienia w systemie operacyjnym adresy serwerów DNS ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Spam i komputery zombie [© Scanrail - Fotolia.com] Spam i komputery zombie](https://s3.egospodarka.pl/grafika/spam/Spam-i-komputery-zombie-apURW9.jpg)

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie](https://s3.egospodarka.pl/grafika2/Win32-Sality/Win32-Sality-zmienia-komputery-w-zombie-135274-150x100crop.jpg)

![AskMen.com infekuje komputery użytkowników [© alphaspirit - Fotolia.com] AskMen.com infekuje komputery użytkowników](https://s3.egospodarka.pl/grafika2/AskMen-com/AskMen-com-infekuje-komputery-uzytkownikow-142455-150x100crop.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![Norton 360 wersja 5.0 [© Nmedia - Fotolia.com] Norton 360 wersja 5.0](https://s3.egospodarka.pl/grafika/Symantec/Norton-360-wersja-5-0-Qq30bx.jpg)

![Ataki DDoS zagrażają organizacjom [© Maksim Kabakou - Fotolia.com] Ataki DDoS zagrażają organizacjom](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ataki-DDoS-zagrazaja-organizacjom-165240-150x100crop.jpg)

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki](https://s3.egospodarka.pl/grafika/robaki/Mydoom-F-niszczy-pliki-MBuPgy.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-II-kw-2013-r-121975-150x100crop.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![F-Secure Antibot [© Gunnar Assmy - Fotolia.com] F-Secure Antibot](https://s3.egospodarka.pl/grafika2/Antibot/F-Secure-Antibot-113507-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Wizz Air chce poprawić obsługę pasażerów [© Jaroslaw Wojcik z Pixabay] Wizz Air chce poprawić obsługę pasażerów](https://s3.egospodarka.pl/grafika2/Wizz-Air/Wizz-Air-chce-poprawic-obsluge-pasazerow-265829-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym w III 2025 [© Freepik] Ceny mieszkań na rynku wtórnym w III 2025](https://s3.egospodarka.pl/grafika2/rynek-wtorny/Ceny-mieszkan-na-rynku-wtornym-w-III-2025-265828-150x100crop.jpg)

![Rozwód a wspólny kredyt hipoteczny. Co warto wiedzieć? [© Freepik] Rozwód a wspólny kredyt hipoteczny. Co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/kredyt-hipoteczny/Rozwod-a-wspolny-kredyt-hipoteczny-Co-warto-wiedziec-265823-150x100crop.jpg)

![Catalyst podtrzymuje dobrą passę [© Freepik] Catalyst podtrzymuje dobrą passę](https://s3.egospodarka.pl/grafika2/Catalyst/Catalyst-podtrzymuje-dobra-passe-265822-150x100crop.jpg)

![Stopy procentowe w IV 2025 znów bez zmian [© DDRockstar - Fotolia.com] Stopy procentowe w IV 2025 znów bez zmian](https://s3.egospodarka.pl/grafika2/RPP/Stopy-procentowe-w-IV-2025-znow-bez-zmian-265816-150x100crop.jpg)