-

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014]()

Spam V 2014

... zawierało szkodliwe oprogramowanie o nazwie Backdoor.Win32.Androm.dsqy. Ten członek rodziny Andromeda jest backdoorem, który potrafi kontrolować zainfekowane komputery, pozostając niezauważonym. Zainfekowane komputery często stają się częścią botnetu. W maju osoby atakujące wysyłały fałszywe powiadomienia w imieniu popularnego sklepu iTunes Store ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... w pamięci SPI Flash płyty głównej komputera, a nie na dysku twardym. Współczesne komputery korzystają z oprogramowania układowego UEFI podczas procesu uruchamiania. Staje się ono ... sklepy - Play Store, App Store czy Google Play Store zawierają zainfekowane aplikacje, z których wiele, zanim zostaną usunięte z platform, pobieranych jest przez miliony ...

-

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

Kaspersky Lab przeprowadził analizę nowej wersji szkodliwego programu o nazwie Kido (znanego również jako Conficker oraz Downadup). W nocy z 8 na 9 kwietnia komputery zainfekowane trojanem Trojan-Downloader.Win32.Kido (znanym również jako Conficker.c) skontaktowały się ze sobą poprzez P2P, rozkazując zainfekowanym maszynom, aby pobrały nowe ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

... zaczynają pobierać na komputer ofiary robaka Hlux. Poza rozprzestrzenianiem się za pośrednictwem poczty elektronicznej Hlux posiada również funkcjonalność bota i przyłącza zainfekowane komputery do botnetu, zanim połączy się z centrum kontroli i wykona polecenia, które w przeważającej mierze są nakierowane na wysyłanie spamu farmaceutycznego. Bot ...

-

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro]()

Technologia Intel vPro

... kosztów obsługi komputerów, Intel AMT pomoże zarządzać, magazynować, diagnozować i naprawiać komputery PC nawet wówczas gdy są wyłączone albo awarii uległy dyski twarde czy system operacyjny. Druga generacja Intel AMT pozwala izolować zainfekowane komputery zanim zarażą sieć i powiadamiać dział IT kiedy zagrożenie zostanie usunięte ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... je zwalczać firmy antywirusowe będą musiały stworzyć nowe technologie. Firma Kaspersky pisała już o przypadkach, gdy cyberprzestępcy, zamiast wykorzystywać po cichu zainfekowane komputery użytkowników (kradnąc z nich hasła, wykorzystując je do tworzenie sieci maszyn zombie itd.), uciekają się do bezpośredniego szantażu, żądając od swoich ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... już pozostanie. Jak już przekonaliśmy się na przykładzie likwidacji McColo i Lethic, botnet można przywrócić w ciągu miesiąca – w tym czasie można przyłączyć zainfekowane komputery do nowych centrów kontroli. Ilość spamu w końcu wraca do poprzedniego poziomu. We wrześniu pojawiła się informacja o zamknięciu programu partnerskiego SpamIt ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... wprowadzać do botnetu specjalny router leja (sinkhole). Chcieliśmy, aby zainfekowane komputery komunikowały się tylko z tym routerem. W ciągu tygodnia ponad 116 ... współpracuje ze szwajcarskimi lokalnymi władzami rządowymi. Przestępcy mogli zainfekować komputery firmy i ukraść certyfikat, który został później wykorzystany do podpisywania szkodliwego ...

-

![Wirusy i trojany IX 2004 Wirusy i trojany IX 2004]()

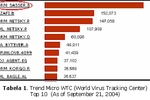

Wirusy i trojany IX 2004

... nowych programów tego typu. Aby uzyskać kontrolę nad systemem wykorzystują one luki w zabezpieczeniach sieci oraz kanały Internet Relay Chat (IRC). Zainfekowane komputery łączą się z serwerem pogawędek sieciowych i jako wirtualni użytkownicy (tzw. boty) oczekują komend wydanych przez hakera. Sasser ciągle aktywny Cztery miesiące ...

-

![Najpopularniejsze wirusy V 2006 Najpopularniejsze wirusy V 2006]()

Najpopularniejsze wirusy V 2006

... w zestawieniu światowym zajął LowZones.RI, trojan który modyfikuje ustawienia bezpieczeństwa systemu operacyjnego. Jupillites.G, nowo powstały trojan umożliwiający zdalne ataki na zainfekowane komputery, zajął trzecie miejsce na świecie i drugie w Polsce. Na czwartym miejscu uplasował się Netsky.P, robak wykryty po raz pierwszy w marcu 2004 ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... lunchu przeniosło się na dmiafgves.com, by wieczorem zajmować gfdpves.com. W rezultacie, zainfekowane komputery, które tworzyły część botnetu, aby móc się połączyć, zmuszone ... skali epidemii poprzez zliczanie użytkowników, którzy skarżyli się, że ich komputery uruchamiają się powtórnie, nie byłoby najwłaściwsze. Kategoryczną odpowiedź mogłyby ...

-

![Globalny spam w II kw. 2010 Globalny spam w II kw. 2010]()

Globalny spam w II kw. 2010

... w Sophos. "Motywowani finansowo przestępcy wykorzystują zainfekowane komputery zombie nie tylko do prowadzenia kampanii spam, ale również do kradzieży tożsamości i kont bankowych. To ciężka batalia, uświadamianie użytkowników o niebezpieczeństwach klikania na linki lub załączniki w wiadomości spam oraz, że ich komputery mogą już być pod kontrolą ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

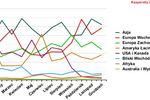

Ewolucja spamu 2010

... identyczną dynamikę dystrybucji spamu: Zjawisko to sugeruje, że różne państwa dystrybuują te same masowe wiadomości e-mail, co może oznaczać, że zainfekowane komputery w tych państwach są częścią tych samych botnetów. Spam według kategorii W 2010 roku najpopularniejsza kategoria spamu rosyjskojęzycznego, “edukacja”, oraz najpopularniejsza kategoria ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... państwa. Obecnie rozkład maszyn zombie wykorzystywanych do rozprzestrzeniania niechcianych wiadomości jest dość równomierny. „wolne” od sieci zainfekowanych komputerów: zainfekowane komputery rozsyłające spam można znaleźć teraz w Afryce Południowej oraz na dalekich wyspach Oceanu Spokojnego. Kraje rozwijające się przyciągają właścicieli botnetów ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... , w którym wykryto atak na członków niższej izby parlamentu tego kraju i kilku misji dyplomatycznych na całym świecie. W parlamencie wykryto trzydzieści dwa zainfekowane komputery i istnieje duże prawdopodobieństwo, że hakerzy uzyskali dostęp do wewnętrznych dokumentów oraz wszystkich e-maili parlamentarzystów, którzy padli ofiarą ataku. Szkodliwe ...

-

![Komputer zombie - jak się chronić? [© stoupa - Fotolia.com] Komputer zombie - jak się chronić?]()

Komputer zombie - jak się chronić?

... nas silnie zaraźliwych zombie, chcemy skupić się na sposobach wykrywania tej współczesnej zarazy i unikania spotkań z nią. Zombie to określenie na zainfekowane komputery, które posłusznie, nie zgłaszając skarg i zażaleń, wykonują polecenia pochodzące od swoich zdalnych zleceniodawców. Liczba zombie rośnie lawinowo, a każda kolejna ofiara ...

-

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje]()

Bezpieczny Internet w wakacje

... komputery są używane najczęściej w celach rozrywkowych. Popularność czatów, gier on-line, sieci P2P, ... przed wyjazdem i zaraz po powrocie z wakacji. Nie pobieraj programów z podejrzanych stron internetowych – mogą być zainfekowane. W okresie wakacyjnym obserwuje się wzrost liczby pobrań dokonywanych przez internautów. Ważne jest, aby zwrócić ...

-

![Gry na Facebooku groźne [© stoupa - Fotolia.com] Gry na Facebooku groźne]()

Gry na Facebooku groźne

... które rzekomo prowadzą do „świetnego filmu”. W rzeczywistości jednak kliknięcie takiego odsyłacza powoduje zainfekowanie komputera szkodliwym oprogramowaniem. Wszystkie zainfekowane komputery zostają następnie włączone do tak zwanego botnetu – kontrolowanej przez cyberprzestępców sieci zainfekowanych komputerów, wykorzystywanej do rozsyłania spamu ...

-

![Kaspersky Lab: szkodliwe programy IV 2011 Kaspersky Lab: szkodliwe programy IV 2011]()

Kaspersky Lab: szkodliwe programy IV 2011

... się z dziesiątek tysięcy maszyn zainfekowanych botem Optima. Oprócz ataków DDoS funkcje tego bota obejmowały również pobieranie innych plików wykonywalnych na zainfekowane komputery oraz kradzież haseł do wielu popularnych gier. Exploity wykorzystujące luki w PDF Po raz kolejny odnotowaliśmy wzrost wykorzystywania exploitów wykorzystujących luki ...

-

![Infrastruktura krytyczna na celowniku hakerów Infrastruktura krytyczna na celowniku hakerów]()

Infrastruktura krytyczna na celowniku hakerów

... wcześniej atak na zaporę wodną Bowman Avenue Dam w Nowym Jorku w 2013 roku. Choć sama zapora nie została uszkodzona, cyberprzestępcy przeszukali zainfekowane komputery, prawdopodobnie w celu zebrania określonych informacji. Potwierdzono również, że ataku dokonali irańscy hakerzy. W drugim przypadku analiza komputera należącego do kontrahenta firmy ...

-

![Najpopularniejsze wirusy X 2006 Najpopularniejsze wirusy X 2006]()

Najpopularniejsze wirusy X 2006

... i Banker.EXW. Pozwalają one hakerowi na włamanie się do zainfekowanego komputera i podjęcie niebezpiecznych akcji, np. wysyłanie niechcianych wiadomości email. Zainfekowane komputery mogą być również wykorzystywane do innych nielegalnych celów, jak skoordynowane ataki sieciowe przeciwko firmom konkurencyjnym lub kradzież poufnych danych. „Zalecamy ...

-

![Fałszywa wiadomość o śmierci aktora zawiera trojany Fałszywa wiadomość o śmierci aktora zawiera trojany]()

Fałszywa wiadomość o śmierci aktora zawiera trojany

... szczegółów lub potwierdzenia autentyczności informacji, która krąży po sieci. Dlatego zainfekowane strony są zoptymalizowane pod kątem słów kluczowych związanych ze śmiercią Johnny'ego ... udowadniają, że hakerzy maksymalnie wykorzystują tego typu sytuacje, i są gotowi zainfekować komputery tak wielu fanów Deppa, jak to tylko możliwe." Sophos ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... podstawowe mechanizmy bezpieczeństwa sieci - podaje GData. Globalny atak na firmowe komputery Botnet o nazwie Kneber, wykorzystywany jest przez cybeprzestępców do popełniania ... dostępu na skrzynkę pocztową i konto bankowe oraz innych poufnych informacji. Zainfekowane komputery dają cyberprzestępcy zdalny dostęp do wewnętrznej sieci firmowej. Ataki ...

-

![Spam a prawo Spam a prawo]()

Spam a prawo

... adresów e-mail. Australijski rząd aktywnie angażuje dostawców internetowych w walkę ze spamem: mają oni obowiązek wykrywać komputery zombie w swoich sieciach (zainfekowane komputery użytkowników końcowych rozprzestrzeniające szkodliwe oprogramowanie i spam) i pomagać użytkownikom w leczeniu zainfekowanych maszyn. Ponadto, użytkownikom oferuje się ...

-

![Globalny spam w I kw. 2011 Globalny spam w I kw. 2011]()

Globalny spam w I kw. 2011

... pozorem nie powinny beztrosko podchodzić do problemu," powiedział Graham Cluley, starszy konsultant ds. technologii w Sophos. "Finansowo motywowani przestępcy wykorzystują zainfekowane komputery zombie nie tylko do uruchamiania kampanii spam, ale również do kradzieży tożsamości i danych kont bankowych. Internauci powinni wiedzieć, jakie zagrożenia ...

-

![ESET: zagrożenia internetowe VII 2011 ESET: zagrożenia internetowe VII 2011]()

ESET: zagrożenia internetowe VII 2011

... lamusa. Współczesne smartfony potrafią niemal tyle, co przeciętnej klasy komputery, a to, według specjalistów z firmy ESET, coraz częściej przyciąga uwagę cyberprzestępców. ... aplikacje rozprzestrzeniające się za pośrednictwem nośników danych, a dokładnie poprzez zainfekowane pliki automatycznego startu. Równie groźny był robak internetowy Conficker, ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... temu botnet HLUX nadal znajduje się pod kontrolą Kaspersky Lab, a zainfekowane komputery nie mogą otrzymywać poleceń od cyberprzestępców, dzięki czemu nie mogą być ... stojący za HLUXem robią wszystko, co tylko mogą, by przyłączać nowe komputery do botnetu, i atakują użytkowników na wszelkie możliwe sposoby. Cyberprzestępczość zorganizowana Botnet ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... tylko trzy państwa o wysokim poziomie komputeryzacji i bezpieczeństwa IT: Irlandię (2%), Stany Zjednoczone (3%) oraz Polskę (4%). Pozostałymi generatorami „bezwartościowego” ruchu były zainfekowane komputery w krajach rozwijających się, gdzie liczba komputerów na głowę jest znacznie mniejsza, a bezpieczeństwo IT nie stanowi mocną stronę: Meksyk ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... . Wzrosła również ilość szkodliwych e-maili atakujących użytkowników w Chinach. Szkodnik ten najprawdopodobniej pobierał, między innymi, boty spamowe na komputery użytkowników. W efekcie, zainfekowane komputery stały się częścią systemu botnetowego i zaczęły również wysyłać spam. Phishing Najczęstszymi celami phisherów w 2012 roku były różne ...

-

![G Data: wirusowe prognozy 2014 G Data: wirusowe prognozy 2014]()

G Data: wirusowe prognozy 2014

... mobilne z systemem Android. W przypadku tradycyjnego malware’u przeznaczonego na komputery PC byliśmy obserwatorami, skupienia się autorów złośliwego oprogramowania na jakości ... będą wykorzystywać dostęp do firmowego konta w chmurze, by podrzucić np. zainfekowane pliki tekstowe. Pozwoli to na wprowadzenie złośliwego oprogramowania do sieci ...

-

![Ataki hakerskie: w Polsce co drugi atak jest skuteczny [© Brian Jackson - Fotolia.com] Ataki hakerskie: w Polsce co drugi atak jest skuteczny]()

Ataki hakerskie: w Polsce co drugi atak jest skuteczny

... to, że co drugi zarejestrowany atak był skuteczny. Tym samym polskie komputery okazały się bardziej podatne na cyberniebezpieczeństwa niż estońskie (wskaźnik 49,6%), węgierskie ... – robak, który pozwala na przeprowadzanie zdalnych operacji i pobieranie wirusów. Zainfekowane urządzenie jest kontrolowane przez sieć botnet – kontaktuje się ze swoim ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

Parę sposobów na bezpieczeństwo sieci firmowej

... a ich kontrahentowi zależy na wiarygodności. „Powszechnym błędem jest przekonanie, że firmowe komputery nie mają znacznej wartości dla cyberprzestępców. Każde urządzenie może zostać wykorzystane przez napastników na wiele sposobów, np. zainfekowane komputery mogą być włączone do sieci botnetów i wykorzystane jako źródło spamu czy ataków ...

-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... przykład dotyczy firmy budowlanej, prowadzącej swoje działania handlowo-usługowe głównie w Emiratach Arabskich, która została całkowicie zatrzymana przez atak ransomware na wszystkie komputery i systemy informatyczne, łącznie z systemem ERP oraz systemem księgowym. Swoje straty określiła na ok 50 tysięcy USD przede wszystkim ze względu ...

-

![Robak MyDoom - nowy wariant Robak MyDoom - nowy wariant]()

Robak MyDoom - nowy wariant

... ), również wykorzystujący pocztę e-mail i program do wymiany plików w sieci P2P do gwałtownego rozprzestrzeniania się. Obydwa zostały zaprogramowane tak, aby wykorzystać zainfekowane komputery do przeprowadzenia ataku hakerskiego: Mydoom.A na serwer www.sco.com, a nowy wariant - także na www.microsoft.com. Mydoom.B dodatkowo uniemożliwia ...

Tematy: robaki -

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP]()

Pakiet antywirusowy dla MSP

... producenta rozwiązań zabezpieczających serwery, komputery stacjonarne i urządzenia mobilne. Nowa propozycja F-Secure Anti-Virus Small Business Suite adresowana jest ... wysłany do administratora, odbiorcy lub nadawcy wewnątrz firmowej sieci. Dodatkowo, zainfekowane pliki są automatycznie oczyszczane i wysyłane do adresata wiadomości. Wszystkie produkty ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro](https://s3.egospodarka.pl/grafika/Intel/Technologia-Intel-vPro-SdaIr2.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Komputer zombie - jak się chronić? [© stoupa - Fotolia.com] Komputer zombie - jak się chronić?](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputer-zombie-jak-sie-chronic-MBuPgy.jpg)

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczny-Internet-w-wakacje-MBuPgy.jpg)

![Gry na Facebooku groźne [© stoupa - Fotolia.com] Gry na Facebooku groźne](https://s3.egospodarka.pl/grafika/Facebook/Gry-na-Facebooku-grozne-MBuPgy.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Ataki hakerskie: w Polsce co drugi atak jest skuteczny [© Brian Jackson - Fotolia.com] Ataki hakerskie: w Polsce co drugi atak jest skuteczny](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-hakerskie-w-Polsce-co-drugi-atak-jest-skuteczny-175468-150x100crop.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP](https://s3.egospodarka.pl/grafika/veracomp/Pakiet-antywirusowy-dla-MSP-Qq30bx.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)