-

![Brama internetowa D-Linka [© violetkaipa - Fotolia.com] Brama internetowa D-Linka]()

Brama internetowa D-Linka

... się poufnych informacji o firmie poza sieć lokalną. System udaremnia próby nieautoryzowanego dostępu do sieci zewnętrznej poprzez blokowanie połączenia. Zainfekowane komputery są wyłączane z sieci lokalnej i umieszczane w strefie kwarantanny, do czasu usunięcia zagrożenia. Ustawienia funkcji podczas integracji urządzenia z istniejącą infrastrukturą ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

... pozostaną użytkownicy różnych systemów bankowych i płatności online, jak również gier online. Symbioza pomiędzy twórcami wirusów i spamerami spowoduje, że zainfekowane komputery będą wykorzystywane do wywoływania nowych epidemii, przeprowadzania precyzyjnych ataków oraz masowego wysyłania spamu. Jak podkreślają analitycy z Kaspersky Lab, poczta ...

-

![Groźny bot Barracuda.A Groźny bot Barracuda.A]()

Groźny bot Barracuda.A

... wykorzystać komputer jako serwer proxy. W rezultacie haker ma możliwość dokonania innego rodzaju ataków, np. wysłanie spamu. Przestępcy mogą także wykorzystać zainfekowane komputery do gromadzenia poufnych danych i wysyłania ich na określony serwer FTP oraz do transferu nielegalnie zarobionych pieniędzy na swoje konta bankowe.

-

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

... . Trojany stworzone za pomocą Shark 2 mogą nawet wykonywać zrzuty ekranu, przechwytywać dźwięki lub rejestrować naciśnięcia klawiszy, a także umożliwiają pobieranie na zainfekowane komputery innego złośliwego kodu.

-

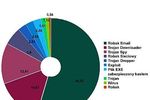

![Ranking wirusów V 2008 Ranking wirusów V 2008]()

Ranking wirusów V 2008

... stanowią wirusy Virut. Jak już eksperci z Kaspersky Lab pisali w kwietniu, programy te są botami wykorzystywanymi do budowy sieci zombie. Zainfekowane komputery można wykorzystywać do przeprowadzania ataków DDoS, wysyłania spamu i rozprzestrzeniania nowych szkodliwych programów. W porównaniu z nimi, nawet weterani rankingu - robaki Brontok ...

-

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace]()

Wirusy: atak na Facebook i MySpace

... Lab ostrzegają, że szkodniki te mają możliwość modyfikowania swojej funkcjonalności poprzez pobieranie uaktualnień z Internetu. Jest wysoce prawdopodobne, że zainfekowane komputery zostaną wykorzystane nie tylko do rozsyłania odsyłaczy wśród użytkowników serwisów społecznościowych. Koobface.a rozprzestrzenia się gdy użytkownik uzyskuje dostęp do ...

Tematy: robaki, botnet, Facebook, Koobface.a, Koobface.b, serwisy społecznościowe, MySpace, ataki internetowe -

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... szereg funkcji stosowanych przez nowe złośliwe programy. Umożliwia on np. łączenie się z kanałami IRC celem odbierania zdalnych poleceń, dzięki czemu zainfekowane komputery mogą być użyte m.in. do rozsyłania spamu, dystrybucji złośliwego oprogramowania, przeprowadzania ataków DoS. Infekcje nie ograniczają się wyłącznie do plików ...

-

![Robak internetowy Kido w nowej wersji [© stoupa - Fotolia.com] Robak internetowy Kido w nowej wersji]()

Robak internetowy Kido w nowej wersji

... , którzy próbują walczyć z autorami tego szkodliwego programu”. Kido posiada funkcjonalność trojana downloadera, co oznacza, że pobiera inne szkodliwe programy na zainfekowane komputery. Pierwsze infekcje tym szkodnikiem zostały wykryte w listopadzie 2008 roku. Warto przypomnieć, że robak Kido znany jest także pod następującymi nazwami ...

-

![Bootkit: backdoor sinowal znów w akcji Bootkit: backdoor sinowal znów w akcji]()

Bootkit: backdoor sinowal znów w akcji

... nie stanowi już zagrożenia. Wykorzystywanie nieustannie migrujących serwerów C&C i serwerów infekcji (adresy IP oraz nazwy domen są ciągle modyfikowane). Zainfekowane komputery wykorzystywały wyspecjalizowane algorytmy w celu tworzenia nazw domen, aby wyszukiwać swoje centra C&C. Ta sama technologia została następnie zaimplementowana w szkodliwych ...

-

![Spam NDR coraz powszechniejszy [© stoupa - Fotolia.com] Spam NDR coraz powszechniejszy]()

Spam NDR coraz powszechniejszy

... w bazie potencjalnych ataków; tak czy inaczej, technika ta jest teraz jedną z najczęściej stosowanych. Fale spamu zazwyczaj są generowane przez botnety - zainfekowane komputery kontrolowane przez atakujących, służące do rozprowadzania spamu, itd. Ponieważ większość raportów NDR to legalne wiadomości e-mail stanowiące raport jednej z funkcji ...

-

![ESET: groźny robak Win32/Zimuse [© stoupa - Fotolia.com] ESET: groźny robak Win32/Zimuse]()

ESET: groźny robak Win32/Zimuse

... Specjaliści z laboratorium antywirusowego ESET zwracają uwagę, że aktualnie rozprzestrzeniają się dwie wersje zagrożenia Win32/Zimuse.A oraz Win32/Zimuse.B, które infekują kolejne komputery na kilka sposobów. Użytkownik może zarazić swój sprzęt poprzez przypadkowe pobranie z Internetu zainfekowanego, samorozpakowującego się pliku ZIP, ukrywającego ...

-

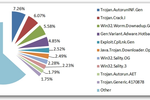

![Złośliwe oprogramowanie I kw. 2011 Złośliwe oprogramowanie I kw. 2011]()

Złośliwe oprogramowanie I kw. 2011

... innymi nie pozwala na aktualizacje Windows® oraz na łączenie się ze stronami producentów rozwiązań bezpieczeństwa, jednocześnie pobierając fałszywe antywirusy na zainfekowane komputery. Gen:Variant.Adware.Hotbar.1 zanotował 4.85% ogólnej liczby malware’u, co plasuje go na czwartym miejscu zestawienia. Szkodnik ten powoduje wyświetlanie ...

-

![McAfee Deep Defender [© Nmedia - Fotolia.com] McAfee Deep Defender]()

McAfee Deep Defender

... AMT) firmy Intel wbudowane w procesory Intel Core™ i5 vPro™ i Intel Core™ i7 vPro™. Dzięki temu administratorzy mogą zdalnie oczyszczać zainfekowane komputery, „obudzić” i łatać systemy, a także stosować prewencyjne mechanizmy bezpieczeństwa. Firmy McAfee i Intel współpracują nad dostarczeniem sprzętowej ochrony umożliwiającej blokowanie i usuwanie ...

-

![Botnet HLUX zamknięty Botnet HLUX zamknięty]()

Botnet HLUX zamknięty

... danych w celu namierzenia liczby infekcji i ich geograficznych lokalizacji. Do chwili obecnej wykryto 109 000 unikatowych adresów IP, z wykorzystaniem których działały zainfekowane komputery wchodzące w skład nowego Hluxa. Ogromna ilość takich maszyn (29 000) funkcjonowała w Polsce.

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... efektywnych sposobów walki z nim. Keyloggery Analitycy Doctor Web wykryli nową wersję wirusa BackDoor.Maxplus, który działa jako keylogger i podłącza zainfekowane komputery do sieci peer-to-peer zarządzanej przez przestępców. Aby uniknąć wykrycia przez oprogramowanie antywirusowe, trojan ten używa skomplikowanych metod maskowania się. Gdy ...

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... , Shell czy BP zostały zaatakowane przez wirusa o nazwie nocny smok (Night Dragon), dystrybuowanego przez e-mail za pomocą metody spear phishing. Zainfekowane komputery mogły być zdalnie kontrolowane przez hakera. Atakujący prześwietlili plany operacyjne systemów SCADA i ukradli z nich istotne dane. 2014: Pojawia się Havex ...

-

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów]()

Klienci Netii na celowniku hakerów

... ESET, to kolejna fala fałszywych maili zawierających załącznik infekujący zagrożeniem Win32/PSW.Papras. W zeszłym roku w podobny sposób cyberprzestępcy próbowali infekować komputery internautów, podszywając się pod Pocztę Polską. Programy ESET wykrywają zagrożenie i blokują dostęp do niebezpiecznego pliku, dzięki czemu użytkownik uniknie infekcji ...

Tematy: zagrożenia internetowe, spam, phishing, wirusy, ataki internetowe, hakerzy, fałszywe e-maile, Netia -

![Kompetencje cyfrowe Polaków, czyli jak duże mamy braki [© pathdoc - Fotolia.com] Kompetencje cyfrowe Polaków, czyli jak duże mamy braki]()

Kompetencje cyfrowe Polaków, czyli jak duże mamy braki

... zaledwie 44 proc. z nas. Skoro zatem pozostali nie wiedzą, jak obsługiwać komputery, to najprawdopodobniej też nie posiadają odpowiedniej wiedzy umożliwiającej im bezpieczne korzystanie ... wejść cyberprzestępca, by przeprowadzić atak. Najczęściej do tego celu wykorzystuje on zainfekowane strony internetowe – jak miało to miejsce np. podczas ataku na ...

-

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat]()

Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat

... raport firmy Check Point Software Technologies. Jego lektura dowodzi m.in., że cyberprzestępcy dużo energii poświęcają oprogramowaniu typu cryptominer, dzięki któremu zainfekowane komputery wykopują dla nich kryptowaluty. Swoją obecność ciągle też zaznaczają ransomware i malvertising, które niezmiennie wywierają spory wpływ na organizacje na całym ...

-

![7 cyberataków, które zapamiętamy na lata 7 cyberataków, które zapamiętamy na lata]()

7 cyberataków, które zapamiętamy na lata

... wykorzystanie cryptominerów, po socjotechnikę, a zagrożone są już nie tylko komputery, ale i smartfony, sprzęt AGD czy samochody. F-Secure przedstawia 7 cyberataków z ostatnich ... nawet 10 miliardów dolarów. Wirus działał podobnie do WannaCry, blokując zainfekowane urządzenia i żądając 300 dolarów w bitcoinach za ich odszyfrowanie. W ataku najbardziej ...

-

![Ataki hakerskie w V 2019 [© lolloj - Fotolia.com] Ataki hakerskie w V 2019]()

Ataki hakerskie w V 2019

... rekonesansu napastników. Jeden komputer z taką podatnością może zostać użyty do dostarczenia szkodliwego „ładunku”, który infekuje całą sieć. Następnie wszystkie zainfekowane komputery z dostępem do Internetu mogą infekować inne wrażliwe urządzenia na całym świecie - umożliwiając gwałtowny rozprzestrzenianie się ataku w niepowstrzymanym tempie! ...

-

![Służba zdrowia na celowniku hakerów Służba zdrowia na celowniku hakerów]()

Służba zdrowia na celowniku hakerów

... na zainfekowaniu systemu informatycznego złośliwym oprogramowaniem, które szyfruje dane użytkownika uniemożliwiając korzystanie z nich. Drugi to wysyłanie wielu zapytań przez zainfekowane komputery, które powodują przeciążenie serwera atakowanej placówki paraliżując jej system komputerowy. A ich celem jest wymuszenie okupu. Takie ataki są widoczne ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... przechowywane otwarcie zaszyfrowane dane, które są wszystkim, co pozostaje na maszynach ofiar. Cyberprzestępcy infekowali komputery użytkowników za pomocą ataków drive-by download, zwabiając potencjalne ofiary na zainfekowane strony przy użyciu technik “czarnego SEO”, czyli metod pozwalających na manipulowanie wynikami wyszukiwania w Internecie ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... z serwerem kontroli bot mógł otrzymywać i wykonywać polecenia powłoki. W efekcie, smartfony zainfekowane botem IRC Foncy tworzyły pełnoprawny botnet mogący wykonać niemal każde ... infekcji, na jakie są narażone komputery w różnych krajach na całym świecie, dostarczając wskaźnik agresywności środowiska, w którym działają komputery w różnych państwach. ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... Szkodnik ten został nazwany Gumblar od nazwy szkodliwej strony wykorzystanej w pierwszym ataku, do której zostali przekierowani użytkownicy przeglądający zainfekowane zasoby. Następnie strona ta infekowała komputery. Ataki te stanowiły doskonały przykład sposobu działania Malware 2.5 (temat ten został podjęty w Kaspersky Security Bulletin: Ewolucja ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... zostaje wysłany na urządzenie zainfekowane trojanem ZitMo, który natychmiast przesyła go na telefon cyberprzestępcy, a ten z kolei wykorzystuje skradziony kod mTAN do autoryzacji transakcji. Ofiara nie jest niczego świadoma. Schemat ataku jest następujący: Cyberprzestępcy wykorzystują ZeuSa infekującego komputery do wykradania danych, niezbędnych ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... wyniki zawierały zainfekowane strony. W artykule czytamy, iż w początkowym okresie przeprowadzania ataków drive-by download cyberprzestępcy zwykle tworzyli zainfekowane strony ... pokazał, w jaki sposób przeprowadzane są ataki drive-by download na komputery użytkowników. Jako przykładu użył jednego z głośnych incydentów, którego ofiarą w 2007 roku ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... wypadek, gdyby szkodliwy kod próbował pobrać się z zainfekowanych stron. Zainfekowane strony mogą być tworzone przez szkodliwych użytkowników lub składać się z ... ,98% Tunezja 43,95% Odsetek unikatowych użytkowników w danym kraju posiadających komputery z zainstalowanymi produktami firmy Kaspersky Lab, które zablokowały zagrożenia internetowe. Podczas ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... dane użytkowników (w tym hashe haseł) 250 000 członków tego portalu społecznościowego. Dwa tygodnie później Facebook przyznał, że komputery kilku pracowników tej firmy zostały zainfekowane exploitami. Facebook określił ten incydent jako wyrafinowany, ukierunkowany atak, zaznaczając, że jego celem było przeniknięcie do sieci korporacyjnej ...

-

![Hakerzy omijają polskie firmy? Hakerzy omijają polskie firmy?]()

Hakerzy omijają polskie firmy?

... zagrożeń… Według danych udostępnionych przez Check Pointa, polskie komputery najczęściej nękane są przez robak Conficker - urządzenia zainfekowane przez takie oprogramowanie zostają zdalnie kontrolowane przez botnet, ponadto program wyłącza również usługi zabezpieczeń, co naraża komputery na inne infekcje. Kolejne miejsca zajmują Brontok oraz ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... infekcja ma wpływ na wszystkie podłączone do nich urządzenia – komputery PC, komputery Mac, tablety, smartfony, a nawet inteligentny telewizor. Bot o nazwie Linux/Flasher ... , w przypadku gdy szkodliwy kod próbuje pobrać się z zainfekowanych stron internetowych. Zainfekowane strony internetowe mogą być tworzone przez szkodliwych użytkowników, mogą ...

-

![Największy atak wirusów w historii Internetu [© stoupa - Fotolia.com] Największy atak wirusów w historii Internetu]()

Największy atak wirusów w historii Internetu

... dynamiki jego propagacji. Jest to spowodowane faktem, że Sobig.F niejako zmienia zainfekowane maszyny w generatory spamu i sieci przeciążone w wyniku działania szkodnika okazały ... wszystkich użytkowników komputerów z obszaru Polski. Narzędzia do sprawdzenia, czy nasze komputery nie są zainfekowane przez wirusy Sobie.F, Blaster czy Nachi.A a także ...

Tematy: wirusy -

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... rozprzestrzeniała się za pośrednictwem popularnych stron internetowych. Cyberprzestępcy potrafili infekować komputery każdego dnia, przez co utrzymali populację bota. Warto wspomnieć ... pierwszym kwartale odkryliśmy, że w wyniku takiego ataku systemy Mac OS X zostały zainfekowane programem Backdoor.OSX.Lasyr. Backdoor ten pozwala cyberprzestępcom ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... których pochodzą zainfekowane wiadomości. W pierwszej piątce znajdują się Stany Zjednoczone, Niemcy, Szwecja, Hiszpania oraz Malezja. Należy pamiętać, że zainfekowane wiadomości e-mail mogą ... są w pewnym sensie unikatowe. Są to sieci zombie peer-to-peer, w których komputery zombie łączą się z centrum kontroli i dowodzenia, tylko jeśli jest dostępne ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... % ruchu pocztowego) niż w pierwszej połowie (0,66%). Średni odsetek wiadomości e-mail zawierających zainfekowane załączniki wynosił w 2008 roku 0,89%. Po raz pierwszy od czasu ... bezpłatnego pobrania oprogramowania - łącznie z rozwiązaniami antywirusowymi. W rzeczywistości, na komputery ofiar pobierał się jeden z wariantów trojana Trojan-PSW.Win32. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Brama internetowa D-Linka [© violetkaipa - Fotolia.com] Brama internetowa D-Linka](https://s3.egospodarka.pl/grafika/brama-internetowa/Brama-internetowa-D-Linka-SdaIr2.jpg)

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace](https://s3.egospodarka.pl/grafika/robaki/Wirusy-atak-na-Facebook-i-MySpace-MBuPgy.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Robak internetowy Kido w nowej wersji [© stoupa - Fotolia.com] Robak internetowy Kido w nowej wersji](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Kido-w-nowej-wersji-MBuPgy.jpg)

![Spam NDR coraz powszechniejszy [© stoupa - Fotolia.com] Spam NDR coraz powszechniejszy](https://s3.egospodarka.pl/grafika/spam/Spam-NDR-coraz-powszechniejszy-MBuPgy.jpg)

![ESET: groźny robak Win32/Zimuse [© stoupa - Fotolia.com] ESET: groźny robak Win32/Zimuse](https://s3.egospodarka.pl/grafika/ESET/ESET-grozny-robak-Win32-Zimuse-MBuPgy.jpg)

![McAfee Deep Defender [© Nmedia - Fotolia.com] McAfee Deep Defender](https://s3.egospodarka.pl/grafika/McAfee-Deep-Defender/McAfee-Deep-Defender-Qq30bx.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Klienci-Netii-na-celowniku-hakerow-168020-150x100crop.jpg)

![Kompetencje cyfrowe Polaków, czyli jak duże mamy braki [© pathdoc - Fotolia.com] Kompetencje cyfrowe Polaków, czyli jak duże mamy braki](https://s3.egospodarka.pl/grafika2/umiejetnosci-cyfrowe/Kompetencje-cyfrowe-Polakow-czyli-jak-duze-mamy-braki-191307-150x100crop.jpg)

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-II-pol-2017-r-Cryptominer-podbija-swiat-202564-150x100crop.jpg)

![Ataki hakerskie w V 2019 [© lolloj - Fotolia.com] Ataki hakerskie w V 2019](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-hakerskie-w-V-2019-219977-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Największy atak wirusów w historii Internetu [© stoupa - Fotolia.com] Największy atak wirusów w historii Internetu](https://s3.egospodarka.pl/grafika/wirusy/Najwiekszy-atak-wirusow-w-historii-Internetu-MBuPgy.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)