-

![ESET: zagrożenia internetowe IX 2011 ESET: zagrożenia internetowe IX 2011]()

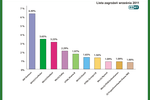

ESET: zagrożenia internetowe IX 2011

... , który rozprzestrzenia się za pośrednictwem nośników danych lub przez MSN. Win32/Autoit przedostaje się do komputera z zainfekowanej strony internetowej lub jako jeden z elementów innego złośliwego programu. Po zainfekowaniu systemu zagrożenie szuka na dysku wszystkich plików wykonywalnych i zastępuje je swoją kopią. 7. HTML/ScrInject.B Pozycja ...

-

![Trojan Duqu - nowe wątki Trojan Duqu - nowe wątki]()

Trojan Duqu - nowe wątki

... . Pierwszy z nich stanowił źródło infekcji z 21 kwietnia; drugi został zhakowany później, pod koniec maja. Infekcja drugiego komputera została przeprowadzona za pośrednictwem sieci lokalnej. Po zainfekowaniu systemu oraz ustanowieniu połączenia z serwerem kontroli nie ma wątpliwości, że został załadowany i zainstalowany dodatkowy moduł znany jako ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... są posiadacze oprogramowania Panda Security, którzy mogą bezpiecznie korzystać z komputera. Conficker, nowa rodzina robaków komputerowych, zdążyła już zainfekować tysiące komputerów ... ewentualnie o fałszywych programach antywirusowych, które stale wyświetlają okna z komunikatami o zainfekowaniu” – dodaje Sobianek. Produkty Panda Security zapewniają ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... J2ME Lopsoy oferował szkodliwym użytkownikom znacznie więcej możliwości. Po zainfekowaniu szkodliwym oprogramowaniem telefon nieustannie łączył się ze zdalnym serwerem, ... wyglądał następująco: Zbot kradł dane dostępu do bankowości online z zainfekowanego komputera. Po potwierdzeniu numeru telefonu ofiary szkodliwy użytkownik wysyłał wiadomość ...

-

![Bezpieczny e-banking [© Africa Studio - Fotolia.com] Bezpieczny e-banking]()

Bezpieczny e-banking

... jego pomocą cyberprzestępcy przejmują kontrolę nad komputerem użytkownika usługi e-bankingu. Po zainfekowaniu systemu, są w stanie wykraść wiele poufnych danych, w tym loginy i ... , będącego np. rzekomą fakturą do transakcji, skutkuje często zainfekowaniem komputera złośliwym oprogramowaniem. Komputer lub telefon komórkowy, z którego logujesz się ...

-

![Najpopularniejsze wirusy VIII 2006 Najpopularniejsze wirusy VIII 2006]()

Najpopularniejsze wirusy VIII 2006

... robak Eliles.A atakujący telefony komórkowe, pracujące pod kontrolą systemu Symbian. Po zainfekowaniu wiadomości email, złośliwy program usiłuje rozsyłać SMSy z linkiem do pliku o ... trojana Ruins.MB, aplikację do internetowego hazardu, czy program modyfikujący ustawienia DNS komputera w celu kierowania na fałszywe strony WWW. Oprócz nowych zagrożeń, ...

-

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

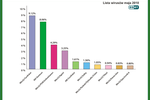

ESET: zagrożenia internetowe V 2010

... że sama infekcja rozwija się bardzo szybko - rozpoczyna się od przeniknięcia do komputera ofiary i dodania do wszystkich plików z rozszerzeniami EXE oraz SCR złośliwego kodu ... antywirusowych oraz pakietów bezpieczeństwa, co powoduje, że komputer użytkownika po zainfekowaniu staje się zupełnie bezbronny. Infekcje spowodowane Win32/Sality są zwykle tak ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... wykorzystania luki MS10-033, ale nie możemy tego jeszcze potwierdzić. Po zainfekowaniu systemu, Flame rozpoczyna wiele złożonych operacji, w skład których wchodzi: ... Flame'a. Dość nietypową funkcją jest zapisywanie danych audio z wewnętrznego mikrofonu komputera. Oczywiście istnieje inne złośliwe oprogramowanie, które jest w stanie nagrywać dźwięk, ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... portali społecznościowych z komputera firmowego, pracownicy mogą nieświadomie pomóc hakerom przeniknąć do sieci korporacyjnej. Ataki typu „Watering Hole” Niemniej groźne od ataków ukierunkowanych za pośrednictwem portali społecznościowych są ataki typu „Watering Hole”. Ataki te polegają na zidentyfikowaniu i zainfekowaniu stron, które są ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... karty SD. Po połączeniu smartfona w trybie emulacji dysku USB do komputera działającego pod kontrolą Windows XP system automatycznie uruchamia trojana (jeśli nie ... plików, rozprzestrzenia się za pośrednictwem nieoficjalnych sklepów z aplikacjami. Po zainfekowaniu urządzenia Wroba zachowuje się bardzo agresywnie. Szuka aplikacji bankowości mobilnej ...

-

![Nie tylko w Halloween możesz stać się zombie Nie tylko w Halloween możesz stać się zombie]()

Nie tylko w Halloween możesz stać się zombie

... wykorzystując do tego celu specjalistyczne oprogramowanie. Najprostszym sposobem identyfikacji komputera zombie jest użycie skanera antywirusowego, dostępnego w większości pakietów ... Warto przypomnieć, że komputer dołącza do sieci zombie po wcześniejszym zainfekowaniu go złośliwym programem. Istotne jest zatem, by sam użytkownik stosował się do ...

-

![Ewolucja złośliwego oprogramowania II kw. 2016 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2016]()

Ewolucja złośliwego oprogramowania II kw. 2016

... za pośrednictwem zhakowanych lub oszukańczych witryn internetowych oraz spamu, a po zainfekowaniu urządzenia ofiary udają oficjalną stronę bankowości online, próbując wykraść prywatne ... 17% spadek w stosunku do tego samego kwartału w 2015 r Co piąty użytkownik komputera PC zetknął się z co najmniej jednym atakiem sieciowym w badanym kwartale. Porady ...

-

![10 sposobów na bezpieczeństwo w sieci [© Chinnapong - Fotolia.com] 10 sposobów na bezpieczeństwo w sieci]()

10 sposobów na bezpieczeństwo w sieci

... . Ataki ransomware z 2017 r. kosztowały jego ofiary w sumie 4 mld dolarów. Jak zatem przebiega atak z wykorzystaniem szkodliwego oprogramowania typu ransomware? Po zainfekowaniu naszego komputera na jego ekranie zostaje wyświetlone fałszywe ostrzeżenie opublikowane rzekomo np. przez Policję, informujące o tym, że musimy ponieść karę finansową, np ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![Bezpieczny e-banking [© Africa Studio - Fotolia.com] Bezpieczny e-banking](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bezpieczny-e-banking-116421-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2016 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2016-180048-150x100crop.jpg)

![10 sposobów na bezpieczeństwo w sieci [© Chinnapong - Fotolia.com] 10 sposobów na bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/10-sposobow-na-bezpieczenstwo-w-sieci-218187-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)