-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

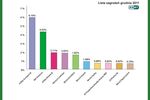

ESET: zagrożenia internetowe XI 2013

... zdalnie. Potrafi, m.in. wykonad zrzut ekranu, wysład informację do zdalnego komputera czy pobrad z sieci kolejne zagrożeni. 10. Win32/TrojanDownloader.Small.AAB Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 1.18% Koo trojaoski, który po zainfekowaniu komputera łączy się z ustalonym adresem URL, z którego próbuje pobrad kolejne ...

-

![Botnet Qakbot znów atakuje Botnet Qakbot znów atakuje]()

Botnet Qakbot znów atakuje

... " się do istniejącej konwersacji w skrzynce e-mailowej ofiary i podszywają się na przykład pod klienta, a następnie zachęcają do otwarcia złośliwego załącznika. Po zainfekowaniu komputera botnet może wykradać hasła do banku, dane z kont, a nawet informacje o innych urządzeniach w pobliżu. Od złośliwej faktury do kradzieży danych W ostatnich ...

Tematy: botnety, Qakbot, cyberataki, cyberzagrożenia, ataki hakerów, cyberprzestępcy, fałszywe maile, spam -

![Fałszywe antywirusy i aplikacje rogueware [© stoupa - Fotolia.com] Fałszywe antywirusy i aplikacje rogueware]()

Fałszywe antywirusy i aplikacje rogueware

... korzystanie z niego, dopóki ofiara ataku nie dokona płatności. Po zainfekowaniu komputera użytkownik nie może uruchamiać programów ani otwierać dokumentów. Komputer wyświetla jedynie komunikat, który zawiera nieprawdziwą informację o zainfekowaniu wszystkich plików i konieczności zakupu fałszywego antywirusa. Fałszywy program o nazwie ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... . Potrafi, m.in. wykonać zrzut ekranu, wysłać informację do zdalnego komputera czy pobrać z sieci kolejne zagrożeni. 9. Win32/TrojanDownloader.Small.AAB Pozycja w poprzednim rankingu: NOWOŚĆ na liście Odsetek wykrytych infekcji: 1.34% Koń trojański, który po zainfekowaniu komputera łączy się z ustalonym adresem URL, z którego próbuje pobrać kolejne ...

-

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013]()

ESET: zagrożenia internetowe V 2013

... rankingu: 6 Odsetek wykrytych infekcji: 3.68% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z adresem URL i pobiera z niego złośliwe aplikacja, które później uruchamia. 2. INF/Autorun Pozycja w poprzednim rankingu: 1 Odsetek wykrytych infekcji ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... również wszystkie dane zawarte na komputerze. „Trojany tego typu są bardzo niebezpieczne, ponieważ po zainfekowaniu komputera niezwykle trudno usunąć je ręcznie, co zmusza użytkowników do zapłacenia okupu lub sformatowania komputera” - mówi Luis Corrons, dyrektor techniczny PandaLabs. „Ponadto ponieważ Ransom.AN wygląda jak komunikat ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... w kodzie HTML stron WWW. Powoduje przekierowanie do innego serwisu internetowego zainfekowanie komputera nowym zagrożeniem. 6. JS/Iframe Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 2.04% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się ...

-

![Dzień Zakochanych: robak Waledac w akcji Dzień Zakochanych: robak Waledac w akcji]()

Dzień Zakochanych: robak Waledac w akcji

... ofiary robaka. Złośliwe pliki opatrzono nazwami kojarzącymi się z dniem świętego Walentego: youandme.exe onlyyou.exe you.exe meandyou.exe Po zainfekowaniu komputera robak wykorzystuje konto pocztowe ofiary do rozsyłania spamu. W tym celu gromadzi wszystkie adresy poczty elektronicznej przechowywane w komputerze użytkownika i wykorzystuje je ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... wykrytych infekcji: 1.12% Koń trojański, który po zainfekowaniu komputera pobiera z sieci inne zagrożenia i zbiera informacje o użytkowniku, m.in. ustawienia komputera, jego adres IP, wersję systemu operacyjnego itp. Wszystkie przechwycone informacje zagrożenie przesyła do zdalnego komputera. 10. Win32/Dorkbot Pozycja w poprzednim rankingu: 10 ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... Pozycja w poprzednim rankingu: poza TOP 10 Odsetek wykrytych infekcji: 1.02% Koń trojański, który po zainfekowaniu komputera pobiera z sieci inne zagrożenia i zbiera informacje o użytkowniku, m.in. ustawienia komputera, jego adres IP, wersję systemu operacyjnego itp. Wszystkie przechwycone informacje zagrożenie przesyła do zdalnego komputera.

-

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... wykrytych infekcji: 1.11% Koń trojański, który po zainfekowaniu komputera pobiera z sieci inne zagrożenia i zbiera informacje o użytkowniku, m.in. ustawienia komputera, jego adres IP, wersję systemu operacyjnego itp. Wszystkie przechwycone informacje zagrożenie przesyła do zdalnego komputera. 10. Win32/Virut Pozycja w poprzednim rankingu: poza TOP ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... 70% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się w kodzie HTML. 10. Win32/Spy.Ursnif.A Pozycja w poprzednim rankingu: 10 Odsetek wykrytych infekcji: 0.70% Zagrożenia tego typu wykradają informacje z zainfekowanego komputera PC i wysyłają je prosto ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... 82% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się w kodzie HTML. 10. Win32/Spy.Ursnif.A Pozycja w poprzednim rankingu: 15 Odsetek wykrytych infekcji: 0.70% Zagrożenia tego typu wykradają informacje z zainfekowanego komputera PC i wysyłają je prosto ...

-

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008]()

Najciekawsze wirusy i robaki VII-XII 2008

... użytkowników? A co by było, gdyby informował ich o zbliżającej się śmierci? Tymczasem, jak podają specjaliści, tak właśnie działał ten kod. Po zainfekowaniu komputera wyświetlał komunikat: „You will dead (sic) next month!” („umrzesz w przyszłym miesiącu”). Okno dialogowe zawierało także opcję „OK" z prośbą o akceptację. I choć ...

-

![Mydoom w natarciu [© stoupa - Fotolia.com] Mydoom w natarciu]()

Mydoom w natarciu

... poziomu ryzyka miały wpływ doniesienia o błyskawicznym rozprzestrzenianiu się wirusa. Jak podaje McAfee, ponad 50% wszystkich zgłoszeń o zablokowaniu wirusa lub o zainfekowaniu komputera dotyczy właśnie działalności robaka Mydoom.bb@MM. Większość rejestrowanych przypadków pochodzi ze Stanów Zjednoczonych, ale pojawiają się także zgłoszenia ...

-

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014]()

ESET: zagrożenia internetowe X 2014

... . Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem URL i pobiera z niego złośliwe aplikacje. 3. JS/Kryptik.I Pozycja w poprzednim rankingu: 3 Odsetek wykrytych infekcji: 2.17% Zagrożenie ukrywające się w kodzie JavaScript stron WWW. Zazwyczaj powoduje przekierowanie do innego serwisu internetowego w celu zainfekowania komputera ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... wykonać zrzut ekranu, wysłać informację do zdalnego komputera, pobrać na zainfekowany komputer dowolny plik oraz uruchamić plik wykonywalny lub włączać/wyłączać komputer. 9. JS/Iframe Pozycja w poprzednim rankingu: 5 Odsetek wykrytych infekcji: 0.98% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... z kategorii „Trojan-Ransom” – programów, które do niedawna były prawie nieznane poza terenem byłego Związku Radzieckiego. Zasada ich działania jest prosta: po zainfekowaniu komputera blokują dostęp do niego poprzez zmianę ustawień systemowych lub otwarcie własnego okna na wierzchu wszystkich innych okien. „Na wolności” najczęściej ...

-

![ESET: zagrożenia internetowe V 2012 ESET: zagrożenia internetowe V 2012]()

ESET: zagrożenia internetowe V 2012

... do infekowania pliki automatycznego startu. 5. JS/Iframe Pozycja w poprzednim rankingu: 4 Odsetek wykrytych infekcji: 2.85% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się w kodzie HTML. 6. Win32/Sirefef Pozycja w poprzednim rankingu: 6 Odsetek ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... do innego serwisu internetowego i zainfekowanie komputera kolejnymi zagrożeniami. 2. Win32/Bundpil Pozycja w poprzednim rankingu: 1 Odsetek wykrytych infekcji: 3.45% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem ...

-

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014]()

ESET: zagrożenia internetowe IX 2014

... . Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem URL i pobiera z niego złośliwe aplikacje. 3. JS/Kryptik.I Pozycja w poprzednim rankingu: 2 Odsetek wykrytych infekcji: 2.03% Zagrożenie ukrywające się w kodzie JavaScript stron WWW. Zazwyczaj powoduje przekierowanie do innego serwisu internetowego w celu zainfekowania komputera ...

-

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013]()

ESET: zagrożenia internetowe VI 2013

... : 1 Odsetek wykrytych infekcji: 3.47% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z adresem URL i pobiera z niego złośliwe aplikacja, które później uruchamia. 2. HTML/ScrInject.B Pozycja w poprzednim rankingu: 3 Odsetek wykrytych infekcji ...

-

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013]()

ESET: zagrożenia internetowe VII 2013

... , a zagrożenie przeniknie do komputera, najłatwiej pozbyć się go ... usuwając z przeglądarki niechcianą wtyczkę. 1. Win32/Bundpil Pozycja w poprzednim rankingu: 1 Odsetek wykrytych infekcji: 3.78% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się ...

-

![ESET: zagrożenia internetowe VI 2014 ESET: zagrożenia internetowe VI 2014]()

ESET: zagrożenia internetowe VI 2014

... w poprzednim rankingu: 1 Odsetek wykrytych infekcji: 2.59% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych, np. dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem URL i pobiera z niego złośliwe aplikacje. 2. JS/Kryptik.I Pozycja w poprzednim rankingu: nowość na liście Odsetek wykrytych ...

-

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014]()

ESET: zagrożenia internetowe VIII 2014

... . Po zainfekowaniu komputera zagrożenie łączy się z konkretnym adresem URL i pobiera z niego złośliwe aplikacja. 2. JS/Kryptik.I Pozycja w poprzednim rankingu: 2 Odsetek wykrytych infekcji: 1.83% Zagrożenia ukrywające się w kodzie JavaScript stron WWW. Zazwyczaj powoduje przekierowanie do innego serwisu internetowego w celu zainfekowania komputera ...

-

![Najpopularniejsze wirusy - XI 2003 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2003]()

Najpopularniejsze wirusy - XI 2003

... , rozprzestrzenia się przez sieci P2P, wykorzystując takie programy, jak np. KaZaA czy iMesh. Po zainfekowaniu komputera przechwytuje on teksty wpisywane na klawiaturze i przekazuje je hakerowi. Umożliwia też wykorzystanie komputera jako zombie przy ataku hakerskim. Dwa groźne szkodniki, które podszywają się pod krytyczne aktualizacje ...

-

![Nowe oszustwa internetowe [© stoupa - Fotolia.com] Nowe oszustwa internetowe]()

Nowe oszustwa internetowe

... wykonaniu tego zadania plik ten usuwa się samoczynnie. Drugi, jako komponent programu Internet Explorer, informuje twórców bota o zainfekowaniu komputera oraz aktualizuje kod. Po przedostaniu się do komputera, bot rejestruje się w bazie danych systemu kontrolnego i oczekuje na sygnał do generowania wirtualnych kliknięć na określonych ...

-

![ESET: zagrożenia internetowe III 2012 ESET: zagrożenia internetowe III 2012]()

ESET: zagrożenia internetowe III 2012

... lub usługi. Po dokonaniu zakupu zagrożenie automatycznie usuwa się z komputera. Prawdopodobnie JS/Agent jest fragmentem innego zagrożenia. 6. JS/Iframe.AS Pozycja w poprzednim rankingu: 66 Odsetek wykrytych infekcji: 2.04% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie ...

-

![ESET: zagrożenia internetowe VI 2012 ESET: zagrożenia internetowe VI 2012]()

ESET: zagrożenia internetowe VI 2012

... kodzie HTML stron WWW. Powoduje przekierowanie do innego serwisu internetowego i zainfekowanie komputera nowym zagrożeniem. 5. JS/Iframe Pozycja w poprzednim rankingu: 5 Odsetek wykrytych infekcji: 2.72% Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się ...

-

![ESET: zagrożenia internetowe I 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe I 2013]()

ESET: zagrożenia internetowe I 2013

... drogą mailową. 5. Win32/Sality Miejsce w poprzednim rankingu: 12 Odsetek wykrytych infekcji: 1.61% Sality to zagrożenie występujące w kilku postaciach. Po zainfekowaniu komputera ofiary usuwa z rejestru klucze powiązane z aplikacjami zabezpieczającymi, a następnie tworzy w rejestrze wpis, dzięki któremu może uruchamiać się każdorazowo przy starcie ...

-

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013]()

ESET: zagrożenia internetowe IV 2013

... przekierowanie do innego serwisu internetowego i zainfekowanie komputera nowym zagrożeniem. 6. Win32/Bundpil Pozycja w poprzednim rankingu: 34 Odsetek wykrytych infekcji: 1.48% Robak internetowy, który rozprzestrzenia się za pośrednictwem nośników danych np. za pomocą dysków USB. Po zainfekowaniu komputera zagrożenie łączy się z adresem URL ...

-

![Niedoręczenie wiadomości z robakiem [© stoupa - Fotolia.com] Niedoręczenie wiadomości z robakiem]()

Niedoręczenie wiadomości z robakiem

... odnalezionych w książce adresowej zarażonego komputera. WORM_MYTOB.ED działa także jako bot IRC, który dzięki lukom w zabezpieczeniach protokołu IRC pozwala hakerowi wykonać na zarażonym komputerze szereg niebezpiecznych komend, z pobieraniem plików i uruchamianiem ich włącznie. Po zainfekowaniu komputera MYTOB uniemożliwia pobranie uaktualnień ze ...

-

![Aleja gwiazd wirusów 2006 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2006]()

Aleja gwiazd wirusów 2006

... czego słuchamy. Zapisuje on obraz z kamery internetowej oraz dźwięk z mikrofonu podłączonych do komputera. Najbardziej uparty. Mówi się, że wszystko co dobre, szybko się ... kodu. Dla kontrastu jest także najbardziej psotny Nedro.B, który po zainfekowaniu komputera zaczyna się nudzić. I pewnie dlatego zmienia ikony, blokuje dostęp do narzędzi, ukrywa ...

-

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego]()

Panda: wirusy na dzień św. Walentego

... ponieważ zawiera wielkie różowe serce. Nuwar.OL po zainfekowaniu komputera przesyła wiadomości do adresatów z listy kontaktów danego użytkownika i w ten sposób może rozprzestrzenić się do dużej liczby osób. To powoduje także znaczne przeciążenie sieci i spowalnia działanie komputera. Robak Valentin.E działa w bardzo podobny sposób: rozprzestrzenia ...

-

![Boty: najwięcej infekcji w Hiszpanii Boty: najwięcej infekcji w Hiszpanii]()

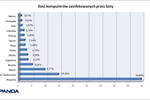

Boty: najwięcej infekcji w Hiszpanii

... , laboratorium systemów zabezpieczających firmy Panda Security, opublikowało raport dotyczący ilości komputerów zainfekowanych botami. Boty to złośliwe aplikacje, które po zainfekowaniu komputera zezwalają cyberprzestępcom na zdalne sterowanie całym systemem oraz wykonywanie serii dodatkowych akcji m.in. rozsyłanie spamu, ściąganie wirusów, robaków ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![Fałszywe antywirusy i aplikacje rogueware [© stoupa - Fotolia.com] Fałszywe antywirusy i aplikacje rogueware](https://s3.egospodarka.pl/grafika/Panda-Labs/Falszywe-antywirusy-i-aplikacje-rogueware-MBuPgy.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2013 [© drx - Fotolia.com] ESET: zagrożenia internetowe V 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2013-119507-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-VII-XII-2008-apURW9.jpg)

![Mydoom w natarciu [© stoupa - Fotolia.com] Mydoom w natarciu](https://s3.egospodarka.pl/grafika/robaki/Mydoom-w-natarciu-MBuPgy.jpg)

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2014-146824-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VI-2013-120729-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2013-122194-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![Najpopularniejsze wirusy - XI 2003 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - XI 2003](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-XI-2003-apURW9.jpg)

![Nowe oszustwa internetowe [© stoupa - Fotolia.com] Nowe oszustwa internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Nowe-oszustwa-internetowe-MBuPgy.jpg)

![ESET: zagrożenia internetowe I 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe I 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-I-2013-112910-150x100crop.jpg)

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IV-2013-118215-150x100crop.jpg)

![Niedoręczenie wiadomości z robakiem [© stoupa - Fotolia.com] Niedoręczenie wiadomości z robakiem](https://s3.egospodarka.pl/grafika/wirusy/Niedoreczenie-wiadomosci-z-robakiem-MBuPgy.jpg)

![Aleja gwiazd wirusów 2006 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2006](https://s3.egospodarka.pl/grafika/wirusy/Aleja-gwiazd-wirusow-2006-MBuPgy.jpg)

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego](https://s3.egospodarka.pl/grafika/Walentynki/Panda-wirusy-na-dzien-sw-Walentego-MBuPgy.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)