złośliwe programy - wiadomości i porady tematyczne

-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

01:12 18.01.2008

... komputera nie zauważy żadnych nieprawidłowości w procesach systemowych, a rootkit załadowany do pamięci będzie stale monitorował dostęp do dysku i sprawiał, że wszelkie złośliwe oprogramowanie pozostanie niewidoczne dla systemu. Jeżeli więc taki rootkit zostanie uruchomiony w systemie, wykona on kopię aktualnego MBR, modyfikując oryginał za ...

Tematy: Rootkity, trojany, złośliwe programy, złośliwy kod -

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

01:17 08.01.2008

... się złośliwe oprogramowanie bardziej zaawansowane technologicznie. To skomplikowanie wynika przede wszystkim z łączenia różnych typów zagrożeń, którego skutkiem jest hybrydowe złośliwe oprogramowanie. Wszystko wskazuje na to, że zjawisko to nie zaniknie również w tym roku. Laboratorium PandaLabs przewiduje ponadto, że złośliwe programy, takie ...

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam -

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008]()

G DATA: zagrożenia internetowe w 2008

00:30 01.01.2008

... nowej sygnatury. Korzystanie z tej techniki powoduje prawdziwą powódź szkodliwego oprogramowania, co wymusza znaczny wzrost nakładu pracy ze strony firm produkujących programy antywirusowe. 2008 – rok szantażu Ciągła rozbudowa sieci botów oraz powstanie „nietykalnych” usług hostingowych tylko poprawia sytuacje cyberprzestępców. Największa sieć ...

Tematy: cyberprzestępczość, cyberprzestępcy, przestępczość internetowa, spam -

![Wyszukiwarki internetowe a exploity [© stoupa - Fotolia.com] Wyszukiwarki internetowe a exploity]()

Wyszukiwarki internetowe a exploity

10:18 11.12.2007

... podręcznej. Zagrożenie wynika z stąd, że w pamięci podręcznej zapisywane są strony z wbudowanymi skryptami i kodem HTML, który może zawierać różne exploity (programy wykorzystujące błędy w oprogramowaniu). W efekcie, nawet jeżeli strona internetowa z niebezpiecznym kodem została zmieniona, w pamięci podręcznej użytkownika nadal może znajdować się ...

Tematy: exploity, wyszukiwarki internetowe, zagrożenia internetowe, złośliwe programy -

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

10:43 05.12.2007

... "uniwersalnego kodu", wykorzystywanego w szeregu szkodliwych programów o różnych funkcjach. Trzeci kwartał 2007 nie był tak obfity w wydarzenia jak oczekiwano. Naturalnie szkodliwe programy nie zniknęły, a twórcy wirusów z pewnością nie zresocjalizowali się z dnia na dzień. Mimo to zdarzenia związane z zagrożeniami występowały na mniejszą skalę ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

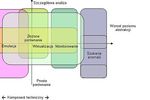

Ochrona antywirusowa: ewolucja i metody

12:40 25.11.2007

... . Lub może być bliżej punktu 3, jeżeli mówimy o pełnej wirtualizacji funkcji systemu. Metody te zostały szczegółowo omówione poniżej. 1. Skanowanie plików Pierwsze programy antywirusowe analizowały kod pliku traktowany jako sekwencje bajtów. W rzeczywistości, słowo "analizować" nie jest tu prawdopodobnie najlepszym określeniem, ponieważ metoda ta ...

Tematy: złośliwy kod, złośliwe programy, antywirusy, oprogramowanie antywirusowe -

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

01:57 20.11.2007

... . Na ponad jednej czwartej przeskanowanych komputerów znajdowało się ukryte złośliwe oprogramowanie, tzn. złośliwy kod zainstalowany był w systemie. „Tradycyjne systemy ... online, które identyfikują znacznie więcej złośliwych kodów niż klasyczne programy antywirusowe” - wyjaśnia Piotr Walas, dyrektor techniczny Panda Security w Polsce. Adware i ...

Tematy: trojany, wirusy, robaki, szkodliwe programy -

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

03:33 12.11.2007

... klasy szkodliwego oprogramowania: TrojWare: różne programy trojańskie, które nie potrafią samodzielnie się rozprzestrzeniać (backdoory, rootkity i wszystkie typy trojanów); VirWare: samodzielnie rozprzestrzeniające się złośliwe programy (wirusy i robaki); Inne rodzaje MalWare: programy aktywnie wykorzystywane przez szkodliwych użytkowników w celu ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Programy dla hakerów już za 1200 USD Programy dla hakerów już za 1200 USD]()

Programy dla hakerów już za 1200 USD

12:25 06.09.2007

... cyberprzestępcy mogą nabyć ukryty plik wykonywalny i wynająć usługę, która ochroni złośliwe oprogramowanie przed systemami zabezpieczeń. Jeżeli będą chcieli wykonać to samodzielnie, za 20 dolarów mogą kupić oprogramowanie do szyfrowania polimorficznego Polaris. Złośliwe programy dystrybuuje się najczęściej za pomocą spamu. Ceny list adresów email ...

Tematy: programy dla hakerów, program dla hakerów, szkodliwe programy, złośliwe oprogramowanie -

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

11:25 28.08.2007

... stworzone za pomocą Shark 2 pozwalają nawet początkującym cyberprzestępcom przechwytywać znaki wprowadzane z klawiatury, wykradać hasła bankowe, pobierać na komputer użytkownika złośliwe pliki, a nawet przechwytywać obraz z kamer internetowych i obserwować to, co użytkownicy robią w domu. Wykryte przez Laboratorium Panda Software narzędzie Shark ...

Tematy: trojany, konie trojańskie, Shark 2, program do trojanów

Podobne tematy:

- cyberprzestępcy

- zagrożenia internetowe

- ataki hakerów

- cyberataki

- phishing

- złośliwe oprogramowanie

- cyberbezpieczeństwo

- cyberzagrożenia

- szkodliwe oprogramowanie

- ransomware

- trojany

- wirusy

- sztuczna inteligencja

- sklepy internetowe

- spam

- ataki internetowe

- kradzież danych

- hakerzy

- cyberprzestępczość

- ataki hakerskie

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Wyszukiwarki internetowe a exploity [© stoupa - Fotolia.com] Wyszukiwarki internetowe a exploity](https://s3.egospodarka.pl/grafika/exploity/Wyszukiwarki-internetowe-a-exploity-MBuPgy.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)